dans cet article, nous allons vous montrer comment suivre les événements de verrouillage de Compte d’utilisateur sur les contrôleurs de domaine Active Directory, déterminer à partir de quel ordinateur et programme le compte est constamment verrouillé. Afin de trouver une source de verrouillage de compte, vous pouvez utiliser le journal de sécurité Windows, les scripts PowerShell ou L’outil de verrouillage et de gestion de Compte MSFT (Lockoutstatus.,exe)

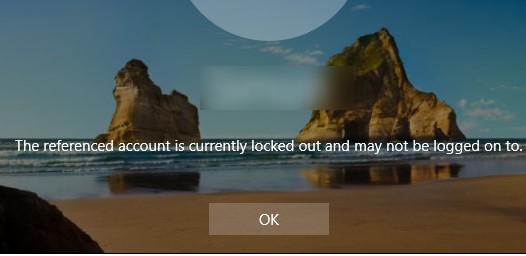

le compte référencé est actuellement verrouillé et peut ne pas être connecté à

la stratégie de sécurité des comptes de domaine dans la plupart des organisations nécessite un verrouillage obligatoire du compte utilisateur Active Directory si le mauvais mot de passe a été entré plusieurs fois de suite. Habituellement, le compte est verrouillé par le contrôleur de domaine pendant plusieurs minutes (5-30), pendant lesquelles l’utilisateur ne peut pas se connecter au domaine AD. Après un certain temps (défini par la stratégie de sécurité du domaine), le compte utilisateur est automatiquement déverrouillé., Le verrouillage temporaire des comptes publicitaires réduit le risque d’attaques par force brute sur les comptes D’utilisateurs publicitaires.

Si le compte utilisateur du domaine est verrouillé, un avertissement apparaît lorsque vous essayez de vous connecter à Windows:

Comment faire pour Vérifier si un Compte Utilisateur est Verrouillé?,

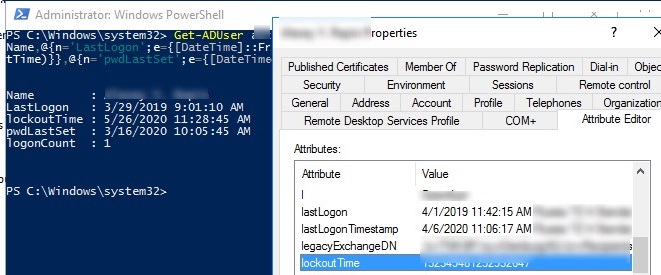

Vous pouvez vérifier que le compte est verrouillé dans la console graphique ADUC ou en utilisant L’applet de commande Get-ADUser du module Active Directory pour PowerShell:

Get-ADUser -Identity jsmith -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

le compte est maintenant verrouillé et ne peut pas être utilisé pour l’authentification dans le domaine (lockedout = True).,

Vous pouvez lister tous les comptes actuellement verrouillés dans un domaine en utilisant L’applet de commande Search-ADAccount:

Search-ADAccount -lockedout

Vous pouvez déverrouiller le compte manuellement à l’aide de la console ADUC et sans attendre qu’il soit déverrouillé automatiquement. Recherchez le compte utilisateur, faites un clic droit et sélectionnez Propriétés. Accédez à L’onglet Compte et cochez la case déverrouiller le compte. Ce compte est actuellement verrouillé sur ce contrôleur de domaine Active Directory. Cliquez sur OK.,v>

Vous pouvez également déverrouiller immédiatement votre compte à l’aide de la commande PowerShell suivante:

Get-ADUser -Identity jsmith | Unlock-ADAccount

Vous pouvez vérifier l’Heure de verrouillage du compte, le nombre de tentatives de mot de passe infructueuses, l’Heure de la Dernière connexion réussie

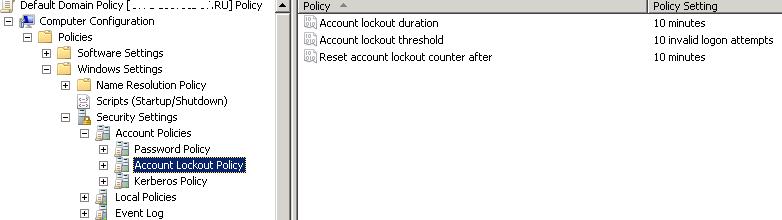

stratégies de verrouillage de compte dans le domaine Active Directory

Les stratégies de verrouillage de compte sont généralement définies dans la stratégie de domaine par défaut pour l’ensemble du domaine à l’aide du GPMC.,msc composant logiciel enfichable. Les politiques nécessaires peuvent être trouvés dans la Configuration de l’Ordinateur -> Paramètres Windows -> Paramètres de Sécurité -> Stratégie de Compte -> Stratégie de Verrouillage de Compte., Voici les stratégies suivantes:

- Le Seuil de verrouillage du compte est le nombre de tentatives d’entrer le mauvais mot de passe jusqu’à ce que le compte soit verrouillé;

- durée de verrouillage du compte pendant combien de temps le compte sera verrouillé (après ce délai, le verrouillage sera supprimé automatiquement);

- Réinitialiser le compteur de verrouillage du compte après est le temps de réinitialiser le compteur des tentatives d’autorisation ayant échoué.,

les cas où l’utilisateur oublie le mot de passe et provoque le verrouillage du compte se produisent assez souvent. Si l’utilisateur a récemment changé le mot de passe et l’avez oublié, vous pouvez le réinitialiser. Mais dans certains cas, le verrouillage du compte se produit sans aucune raison évidente. I. e. l’utilisateur déclare qu’il n’a jamais fait une erreur lors de la saisie d’un mot de passe, mais son compte a été verrouillé. L’administrateur peut déverrouiller le compte manuellement à la demande de l’utilisateur, mais après un certain temps, la situation peut se répéter.,

afin de résoudre le problème de l’utilisateur, l’administrateur doit trouver l’ordinateur et le programme à partir duquel le compte utilisateur dans Active Directory a été verrouillé.

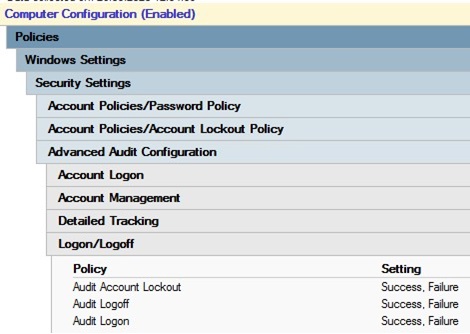

stratégies D’Audit D’ouverture de session pour les contrôleurs de domaine

pour activer les événements de verrouillage de compte dans les journaux du contrôleur de domaine, vous devez activer les stratégies d’audit suivantes pour vos contrôleurs de domaine., Accédez à la section GPO configuration de L’ordinateur -> stratégies -> Paramètres Windows -> paramètres de sécurité -> Politique D’Audit Avancée -> connexion/déconnexion et activez les stratégies suivantes:

- verrouillage du compte d’audit

- connexion d’audit

- déconnexion d’audit

la façon la plus simple d’activer cette stratégie est via le GPMC.console msc en modifiant la stratégie de contrôleur de domaine par défaut ou en utilisant la stratégie de domaine par défaut sur l’ensemble du niveau de domaine.,

identifiant de L’événement de verrouillage du compte 4740

tout d’abord, un administrateur doit savoir à partir de quel ordinateur ou serveur se produisent de mauvaises tentatives de mot de passe et va plus loin verrouillage du compte.

Si le contrôleur de domaine le plus proche de l’utilisateur détermine que l’utilisateur essaie de se connecter avec des informations d’identification non valides, il redirige la demande d’authentification vers le DC avec le rôle FSMO de L’émulateur PDC (CE DC particulier est responsable du traitement des verrous de Compte). Si l’authentification échoue sur le PDC, il répond au premier C. C que l’authentification n’est pas possible., Si le nombre d’authentifications infructueuses dépasse la valeur définie pour le domaine dans la stratégie seuil de verrouillage du compte, le compte utilisateur est temporairement verrouillé.