Qu’est-ce que le test de pénétration

un test de pénétration, également connu sous le nom de test de stylo, est une cyberattaque simulée contre votre système informatique pour vérifier les vulnérabilités exploitables. Dans le contexte de la sécurité des applications web, les tests d’intrusion sont couramment utilisés pour renforcer un pare-feu d’applications web (WAF).

Les tests de stylo peuvent impliquer la tentative de violation d’un certain nombre de systèmes d’application, (par exemple,, API (interfaces de protocole d’application), serveurs frontend/backend) pour découvrir les vulnérabilités, telles que les entrées non dénitisées qui sont sensibles aux attaques par injection de code.

Les informations fournies par le test d’intrusion peuvent être utilisées pour affiner vos stratégies de sécurité WAF et corriger les vulnérabilités détectées.

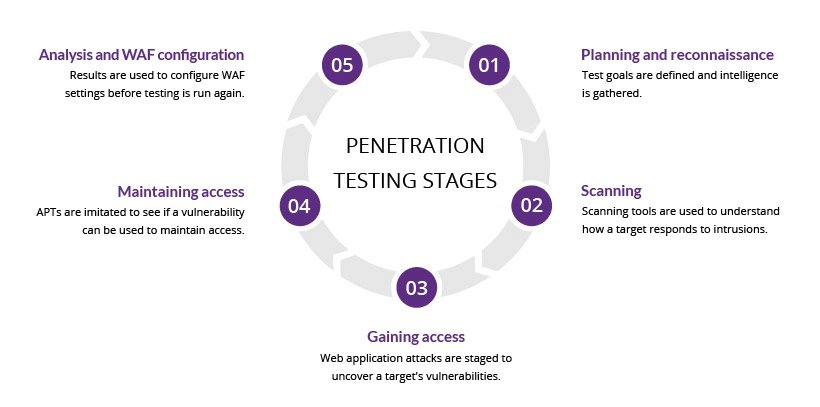

étapes D’essai D’intrusion

le processus d’essai de stylo peut être décomposé en cinq étapes.

1., Planification et reconnaissance

la première étape consiste à:

- définir la portée et les objectifs d’un essai, y compris les systèmes à traiter et les méthodes d’essai à utiliser.

- collecte de renseignements (par exemple, noms de réseau et de domaine, serveur de messagerie) pour mieux comprendre le fonctionnement d’une cible et ses vulnérabilités potentielles.

2. Balayage

l’étape suivante consiste à comprendre comment l’application cible répondra à diverses tentatives d’intrusion., Ceci est généralement fait en utilisant:

- analyse statique – inspection du code d’une application pour estimer la façon dont elle se comporte pendant l’exécution. Ces outils peuvent numériser l’intégralité du code en un seul passage.

- analyse dynamique-inspection du code d’une application dans un État d’exécution. Il s’agit d’un moyen de numérisation plus pratique, car il fournit une vue en temps réel des performances d’une application.

3. Accès

cette étape utilise des attaques d’applications web, telles que les scripts intersite, L’injection SQL et les portes dérobées, pour découvrir les vulnérabilités d’une cible., Les testeurs essaient ensuite d’exploiter ces vulnérabilités, généralement en augmentant les privilèges, en volant des données, en interceptant le trafic, etc., pour comprendre les dommages qu’ils peuvent causer.

4. Maintien de l’accès

l’objectif de cette étape est de voir si la vulnérabilité peut être utilisée pour obtenir une présence persistante dans le système exploité— assez longtemps pour qu’un mauvais acteur obtienne un accès approfondi. L’idée est d’imiter les menaces persistantes avancées, qui restent souvent dans un système pendant des mois afin de voler les données les plus sensibles d’une organisation.

5., Analyse

les résultats du test d’intrusion sont ensuite compilés dans un rapport détaillant:

- vulnérabilités spécifiques qui ont été exploitées

- données sensibles qui ont été consultées

- durée pendant laquelle le testeur de stylo a pu rester dans le système sans être détecté

ces informations sont analysées par le personnel de sécurité pour aider à configurer les paramètres WAF d’une entreprise et d’autres solutions de sécurité des applications afin de corriger les vulnérabilités et de se protéger contre de futures attaques.,

méthodes de test de pénétration

tests externes

Les tests de pénétration externes ciblent les actifs d’une entreprise qui sont visibles sur internet, par exemple l’application web elle-même, le site Web de l’entreprise et les serveurs de messagerie et de noms de domaine (DNS). L’objectif est d’accéder et d’extraire des données précieuses.

tests internes

Dans un test interne, un testeur ayant accès à une application derrière son pare-feu simule une attaque par un initié malveillant. Ce n’est pas nécessairement simuler un employé voyou., Un scénario de départ courant peut être un employé dont les informations d’identification ont été volées en raison d’une attaque de phishing.

Blind testing

dans un blind test, un testeur ne reçoit que le nom de l’entreprise ciblée. Cela donne au personnel de sécurité un regard en temps réel sur la façon dont une agression réelle de l’application aurait lieu.

test en double aveugle

Dans un test en double aveugle, le personnel de sécurité n’a aucune connaissance préalable de l’attaque simulée. Comme dans le monde réel, ils n’auront pas le temps de renforcer leurs défenses avant une tentative de violation.,

tests ciblés

dans ce scénario, le testeur et le personnel de sécurité travaillent ensemble et se tiennent mutuellement informés de leurs mouvements. Il s’agit d’un exercice de formation précieux qui fournit à une équipe de sécurité un retour en temps réel du point de vue d’un pirate informatique.

Découvrez comment Imperva Web Application Firewall peut vous aider à sécuriser votre site web.

tests D’intrusion et pare-feu d’applications web

Les tests D’intrusion et les WAFs sont des mesures de sécurité exclusives, mais mutuellement bénéfiques.,

Pour de nombreux types de tests au stylo (à l’exception des tests en aveugle et en double aveugle), le testeur est susceptible d’utiliser des données WAF, telles que des journaux, pour localiser et exploiter les points faibles d’une application.

à leur tour, les administrateurs WAF peuvent bénéficier des données de test du stylo. Une fois un test terminé, les configurations WAF peuvent être mises à jour pour se protéger contre les points faibles découverts dans le test.

enfin, les tests pen satisfont à certaines des exigences de conformité des procédures d’audit de sécurité, notamment PCI DSS et SOC 2. Certaines normes, telles que PCI-DSS 6.,6, ne peut être satisfait que par l’utilisation d’un WAF certifié. Cela ne rend cependant pas les tests de stylo moins utiles en raison de ses avantages susmentionnés et de sa capacité à améliorer les configurations WAF.