Che cosa è penetration testing

Un test di penetrazione, noto anche come pen test, è un attacco informatico simulato contro il sistema del computer per verificare la presenza di vulnerabilità sfruttabili. Nel contesto della sicurezza delle applicazioni Web, il test di penetrazione è comunemente usato per aumentare un web Application firewall (WAF).

Il test della penna può comportare il tentativo di violazione di qualsiasi numero di sistemi applicativi, (ad es.,, application Protocol interfaces (API), frontend/backend server) per scoprire le vulnerabilità, come gli input non sterilizzati che sono suscettibili di attacchi di iniezione di codice.

Le informazioni fornite dal penetration test possono essere utilizzate per ottimizzare le policy di sicurezza WAF e correggere le vulnerabilità rilevate.

Fasi di test di penetrazione

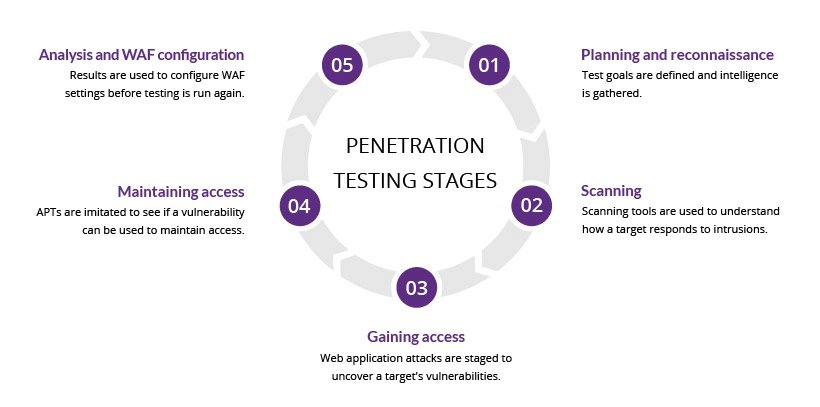

Il processo di test della penna può essere suddiviso in cinque fasi.

1., Pianificazione e ricognizione

La prima fase prevede:

- La definizione dell’ambito e degli obiettivi di un test, compresi i sistemi da affrontare e i metodi di test da utilizzare.

- Raccolta di intelligence (ad esempio, nomi di rete e di dominio, server di posta) per capire meglio come funziona un target e le sue potenziali vulnerabilità.

2. Scansione

Il passo successivo è quello di capire come l’applicazione di destinazione risponderà a vari tentativi di intrusione., Questo viene in genere fatto usando:

- Analisi statica-Ispezionare il codice di un’applicazione per stimare il modo in cui si comporta durante l’esecuzione. Questi strumenti possono eseguire la scansione della totalità del codice in un unico passaggio.

- Analisi dinamica-Ispezione del codice di un’applicazione in uno stato di esecuzione. Questo è un modo più pratico di scansione, in quanto fornisce una visualizzazione in tempo reale delle prestazioni di un’applicazione.

3. Accesso

Questa fase utilizza attacchi di applicazioni web, come cross-site scripting, SQL injection e backdoor, per scoprire le vulnerabilità di un target., I tester quindi cercano di sfruttare queste vulnerabilità, in genere aumentando i privilegi, rubando dati, intercettando il traffico, ecc., per capire il danno che possono causare.

4. Mantenere l’accesso

L’obiettivo di questa fase è vedere se la vulnerabilità può essere utilizzata per ottenere una presenza persistente nel sistema sfruttato, abbastanza a lungo da consentire a un cattivo attore di ottenere un accesso approfondito. L’idea è quella di imitare le minacce persistenti avanzate, che spesso rimangono in un sistema per mesi al fine di rubare i dati più sensibili di un’organizzazione.

5., Analisi

I risultati del test di penetrazione sono poi riassunti in un report di dettaglio:

- vulnerabilità Specifiche che sono state sfruttate

- dati Sensibili che è stata letta

- La quantità di tempo che la penna tester è stato in grado di rimanere nel sistema inosservato

queste informazioni vengono analizzate dal personale di sicurezza per aiutare a configurare un’impresa WAF impostazioni di altre applicazioni e di soluzioni di sicurezza per la patch di vulnerabilità e di protezione contro attacchi futuri.,

Metodi di test di penetrazione

Test esterni

I test di penetrazione esterni mirano alle risorse di un’azienda visibili su Internet, ad esempio l’applicazione Web stessa, il sito Web aziendale e i server di posta elettronica e nomi di dominio (DNS). L’obiettivo è ottenere l’accesso ed estrarre dati preziosi.

Test interni

In un test interno, un tester con accesso a un’applicazione dietro il suo firewall simula un attacco da parte di un insider dannoso. Questo non è necessariamente la simulazione di un dipendente canaglia., Uno scenario di partenza comune può essere un dipendente le cui credenziali sono state rubate a causa di un attacco di phishing.

Blind testing

In un blind test, a un tester viene assegnato solo il nome dell’azienda che viene presa di mira. Questo dà al personale di sicurezza uno sguardo in tempo reale in come un assalto applicazione reale avrebbe avuto luogo.

Test in doppio cieco

In un test in doppio cieco, il personale di sicurezza non ha alcuna conoscenza preliminare dell’attacco simulato. Come nel mondo reale, non avranno alcun tempo per puntellare le loro difese prima di un tentativo di violazione.,

Test mirati

In questo scenario, sia il tester che il personale di sicurezza lavorano insieme e si tengono reciprocamente valutati i loro movimenti. Questo è un esercizio di formazione prezioso che fornisce un team di sicurezza con feedback in tempo reale dal punto di vista di un hacker.

Scopri come Imperva Web Application Firewall può aiutarti con la sicurezza del sito web.

Penetration testing e web application firewall

Penetration testing e WAFS sono misure di sicurezza esclusive, ma reciprocamente vantaggiose.,

Per molti tipi di test pen (ad eccezione dei test in cieco e doppio cieco), è probabile che il tester utilizzi i dati WAF, come i log, per individuare e sfruttare i punti deboli di un’applicazione.

A loro volta, gli amministratori WAF possono beneficiare dei dati di test della penna. Dopo il completamento di un test, le configurazioni WAF possono essere aggiornate per proteggersi dai punti deboli scoperti nel test.

Infine, pen testing soddisfa alcuni dei requisiti di conformità per le procedure di controllo della sicurezza, tra cui PCI DSS e SOC 2. Alcuni standard, come PCI-DSS 6.,6, può essere soddisfatto solo attraverso l’uso di un certificato WAF. In questo modo, tuttavia, non rende pen testing meno utile a causa dei suoi benefici di cui sopra e la capacità di migliorare le configurazioni WAF.