Co to są testy penetracyjne

test penetracyjny, znany również jako test długopisowy, jest symulowanym cyberatakiem na system komputerowy w celu sprawdzenia podatności na wykorzystanie. W kontekście bezpieczeństwa aplikacji internetowych, testy penetracyjne są powszechnie używane do rozszerzenia zapory aplikacji internetowych (WAF).

testowanie piórem może obejmować próbę złamania dowolnej liczby systemów aplikacji (np.,, application protocol interfaces (API), frontend / backend servers) w celu wykrycia luk w zabezpieczeniach, takich jak niezanieczyszczone wejścia podatne na ataki z użyciem kodu injection.

informacje uzyskane w ramach testu penetracyjnego mogą być wykorzystane do precyzyjnego dostosowania zasad zabezpieczeń WAF i usunięcia wykrytych luk.

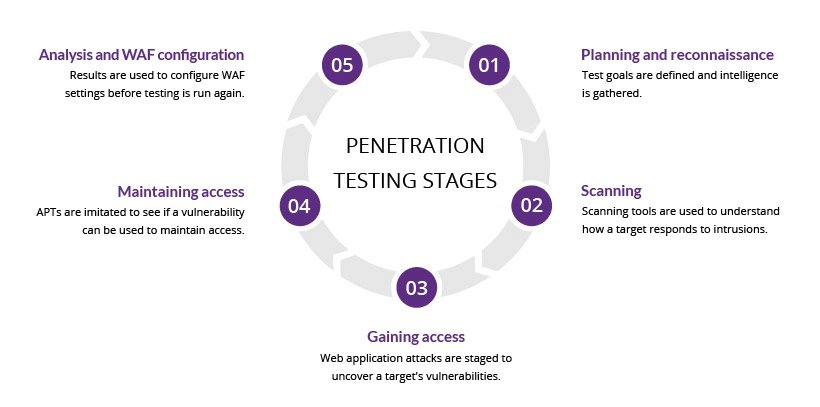

etapy testów penetracyjnych

proces testów piórowych można podzielić na pięć etapów.

1., Planowanie i rozpoznanie

pierwszy etap obejmuje:

- określenie zakresu i celów testu, w tym systemów, które mają być uwzględnione i metod testowania, które mają być stosowane.

- zbieranie danych wywiadowczych (np. nazw sieci i domen, serwera pocztowego) w celu lepszego zrozumienia działania celu i jego potencjalnych luk w zabezpieczeniach.

2. Skanowanie

następnym krokiem jest zrozumienie, w jaki sposób docelowa aplikacja zareaguje na różne próby włamania., Zazwyczaj odbywa się to za pomocą:

- analiza statyczna – sprawdzanie kodu aplikacji w celu oszacowania jego zachowania podczas pracy. Te narzędzia mogą skanować cały kod w jednym przejściu.

- analiza dynamiczna – sprawdzanie kodu aplikacji w stanie uruchomionym. Jest to bardziej praktyczny sposób skanowania, ponieważ zapewnia podgląd wydajności aplikacji w czasie rzeczywistym.

3. Uzyskiwanie dostępu

ten etap wykorzystuje ataki aplikacji internetowych, takie jak skrypty cross-site, SQL injection i backdoory, aby wykryć luki w zabezpieczeniach celu., Następnie testerzy próbują wykorzystać te luki, zazwyczaj poprzez eskalację uprawnień, kradzież danych, przechwytywanie ruchu itp., aby zrozumieć szkody, jakie mogą spowodować.

4. Utrzymanie dostępu

celem tego etapu jest sprawdzenie, czy luka może być wykorzystana do osiągnięcia trwałej obecności w wykorzystywanym systemie-wystarczająco długo, aby zły aktor mógł uzyskać dogłębny dostęp. Chodzi o to, aby naśladować zaawansowane, trwałe zagrożenia, które często pozostają w systemie przez wiele miesięcy, aby wykraść najbardziej wrażliwe dane organizacji.

5., Analiza

wyniki testu penetracyjnego są następnie zestawiane w raporcie opisującym:

- określone luki, które zostały wykorzystane

- wrażliwe dane, do których uzyskano dostęp

- czas, przez jaki Tester pióra mógł pozostać w systemie niezauważony

informacje te są analizowane przez personel ds. bezpieczeństwa, aby pomóc w skonfigurowaniu ustawień WAF przedsiębiorstwa i innych rozwiązań bezpieczeństwa aplikacji w celu łatania luk i ochrony przed przyszłymi atakami.,

metody testów penetracyjnych

testy zewnętrzne

zewnętrzne testy penetracyjne są ukierunkowane na aktywa firmy widoczne w internecie, np. samą aplikację internetową, stronę internetową firmy oraz serwery poczty elektronicznej i domen (DNS). Celem jest uzyskanie dostępu i wydobycie cennych danych.

testy wewnętrzne

W teście wewnętrznym tester z dostępem do aplikacji za firewallem symuluje atak złośliwego informatora. To niekoniecznie symulacja nieuczciwego pracownika., Częstym scenariuszem wyjściowym może być pracownik, którego dane uwierzytelniające zostały skradzione w wyniku ataku phishingowego.

testy na ślepo

W teście na ślepo tester otrzymuje tylko nazwę przedsiębiorstwa, które jest celem. Dzięki temu pracownicy ochrony mogą w czasie rzeczywistym sprawdzić, w jaki sposób dojdzie do ataku na aplikację.

test z podwójną ślepą próbą

W teście z podwójną ślepą próbą pracownicy ochrony nie mają wcześniejszej wiedzy o symulowanym ataku. Tak jak w prawdziwym świecie, nie będą mieli czasu, aby wzmocnić swoją obronę przed próbą włamania.,

testy ukierunkowane

w tym scenariuszu zarówno tester, jak i personel ochrony współpracują ze sobą i wzajemnie oceniają swoje ruchy. Jest to cenne ćwiczenie szkoleniowe, które zapewnia zespołowi ds. bezpieczeństwa informacje zwrotne w czasie rzeczywistym z punktu widzenia hakera.

zobacz, jak Imperva Web Application Firewall może pomóc w zabezpieczeniu strony internetowej.

testy penetracyjne i zapory aplikacji internetowych

testy penetracyjne i WAF są wyłącznymi, ale korzystnymi dla obu stron środkami bezpieczeństwa.,

w przypadku wielu rodzajów testów piórowych (z wyjątkiem testów ślepych i podwójnie ślepych) tester prawdopodobnie wykorzysta dane WAF, takie jak dzienniki, do zlokalizowania i wykorzystania słabych punktów aplikacji.

z kolei administratorzy WAF mogą korzystać z danych testowania pen. Po zakończeniu testu konfiguracje WAF mogą zostać zaktualizowane, aby zabezpieczyć się przed słabymi punktami wykrytymi w teście.

wreszcie, pen testing spełnia niektóre z wymogów zgodności dla procedur audytu bezpieczeństwa, w tym PCI DSS i SOC 2. Niektóre standardy, takie jak PCI-DSS 6.,6, może być spełniony tylko dzięki zastosowaniu certyfikowanego WAF. Nie czyni to jednak testowania piórem mniej użytecznym ze względu na wyżej wymienione korzyści i możliwość ulepszania konfiguracji WAF.