Ce este testarea de penetrare

Un test de penetrare, de asemenea, cunoscut ca un test de stilou, este simulat un atac informatic împotriva sistemului computerului pentru a verifica pentru vulnerabilități exploatabile. În contextul securității aplicațiilor web, testele de penetrare sunt utilizate în mod obișnuit pentru a spori un firewall pentru aplicații web (WAF).

testarea Pen-ului poate implica tentativa de încălcare a oricărui număr de sisteme de aplicare, (de ex.,, application protocol interfaces (API), servere frontend/backend) pentru a descoperi vulnerabilități, cum ar fi intrări nesanitizate care sunt susceptibile la atacuri de injecție de cod.

informațiile furnizate de testul de penetrare pot fi utilizate pentru a ajusta politicile de securitate WAF și pentru a remedia vulnerabilitățile detectate.

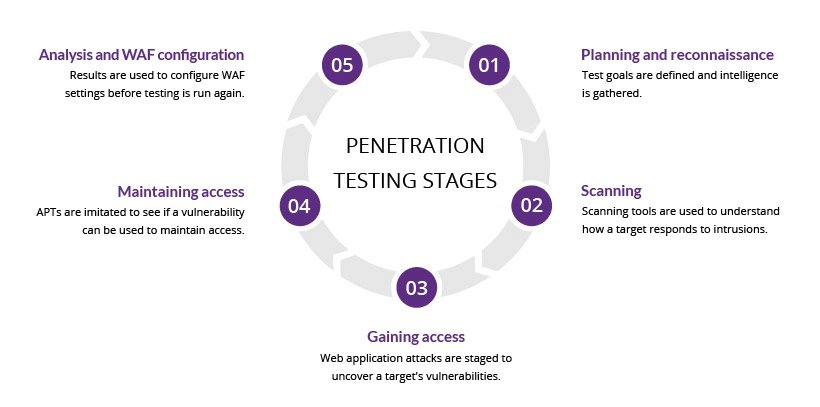

etapele testelor de penetrare

procesul de testare a stiloului injector (pen-ului) poate fi împărțit în cinci etape.

1., Planificarea și recunoașterea

prima etapă implică:

- definirea scopului și obiectivelor unui test, inclusiv a sistemelor care trebuie abordate și a metodelor de testare care trebuie utilizate.

- colectarea de informații (de exemplu, nume de rețea și domeniu, server de e-mail) pentru a înțelege mai bine cum funcționează o țintă și potențialele sale vulnerabilități.

2. Scanarea

următorul pas este de a înțelege modul în care aplicația țintă va răspunde la diferite încercări de intruziune., Aceasta se face de obicei folosind:

- analiză statică-inspectarea codului unei aplicații pentru a estima modul în care se comportă în timpul rulării. Aceste instrumente pot scana întregul cod într-o singură trecere.

- analiză dinamică-inspectarea codului unei aplicații într-o stare de funcționare. Acesta este un mod mai practic de scanare, deoarece oferă o vizualizare în timp real a performanței unei aplicații.

3. Obținerea accesului

această etapă utilizează atacuri de aplicații web, cum ar fi cross-site scripting, SQL injection și backdoors, pentru a descoperi vulnerabilitățile unei ținte., Testerii încearcă apoi să exploateze aceste vulnerabilități, de obicei prin escaladarea privilegiilor, furtul de date, interceptarea traficului etc., pentru a înțelege daunele pe care le pot provoca.

4. Menținerea accesului

scopul acestei etape este de a vedea dacă vulnerabilitatea poate fi utilizată pentru a obține o prezență persistentă în sistemul exploatat— suficient de lung pentru ca un actor rău să obțină acces în profunzime. Ideea este de a imita amenințările persistente avansate, care rămân adesea într-un sistem de luni de zile pentru a fura cele mai sensibile date ale unei organizații.

5., Analiza

rezultatele testului de penetrare sunt apoi compilate într-un raport care detaliază:

- vulnerabilități Specifice, care au fost exploatate

- date Sensibile care au fost accesate

- cantitatea de timp pen tester a fost capabil să rămână în sistem nedetectate

Această informație este analizat de către personalul de securitate pentru a ajuta la configurarea unei întreprinderi WAF setări și alte aplicații de soluții de securitate cu patch-uri vulnerabilitățile și de a proteja împotriva atacurilor viitoare.,

metode de testare a penetrării

testare externă

testele de penetrare externe vizează activele unei companii care sunt vizibile pe internet, de exemplu, aplicația web în sine, site-ul companiei și serverele de e-mail și nume de domeniu (DNS). Scopul este de a obține acces și de a extrage date valoroase.

testare internă

într-un test intern, un tester cu acces la o aplicație din spatele firewall-ului său simulează un atac al unui insider rău intenționat. Acest lucru nu este neapărat simularea unui angajat necinstiți., Un scenariu comun de pornire poate fi un angajat ale cărui acreditări au fost furate din cauza unui atac de phishing.

testarea orb

într-un test orb, un tester este dat doar numele întreprinderii care este vizat. Acest lucru oferă personalului de securitate o privire în timp real asupra modului în care ar avea loc un atac real al aplicației.

testare dublu-orb

într-un test dublu-orb, personalul de securitate nu are cunoștințe prealabile despre atacul simulat. Ca și în lumea reală, nu vor avea timp să-și consolideze apărarea înainte de o tentativă de încălcare.,în acest scenariu, atât testerul, cât și personalul de securitate lucrează împreună și se mențin reciproc evaluate de mișcările lor. Acesta este un exercițiu valoros de instruire care oferă o echipă de securitate cu feedback în timp real din punctul de vedere al unui hacker.

vedeți cum Imperva Web Application Firewall vă poate ajuta cu securitatea site-ului web.

teste de penetrare și firewall-uri pentru aplicații web

teste de penetrare și WAF-uri sunt măsuri de securitate exclusive, dar reciproc avantajoase.,

pentru multe tipuri de testare stilou (cu excepția testelor orb și dublu orb), testerul este probabil să utilizeze date WAF, cum ar fi jurnalele, pentru a localiza și exploata punctele slabe ale unei aplicații.la rândul lor, administratorii WAF pot beneficia de datele de testare a stiloului injector (pen-ului). După finalizarea unui test, configurațiile WAF pot fi actualizate pentru a se asigura împotriva punctelor slabe descoperite în test.în cele din urmă, testarea pen satisface unele dintre cerințele de Conformitate pentru procedurile de audit de securitate, inclusiv PCI DSS și SOC 2. Anumite standarde, cum ar fi PCI-DSS 6.,6, pot fi îndeplinite numai prin utilizarea unui certificat WAF. Totuși, acest lucru nu face ca testarea stiloului să fie mai puțin utilă datorită beneficiilor menționate mai sus și capacității de îmbunătățire a configurațiilor WAF.