Co je to penetrační testování

penetrační test, také známý jako pero test, je simulovaný kybernetický útok proti počítači systém pro kontrolu zneužít zranitelnosti. V kontextu zabezpečení webových aplikací se penetrační testování běžně používá k rozšíření brány firewall webové aplikace (WAF).

testování Pen může zahrnovat pokus o porušení libovolného počtu aplikačních systémů (např.,, aplikační protokol rozhraní (Api), frontend/backend servery), odhalit slabá místa, jako svaté vstupy, které jsou náchylné k code injection útoky.

postřehy poskytnuté penetračním testem lze použít k doladění bezpečnostních zásad WAF a zjištěných zranitelností patch.

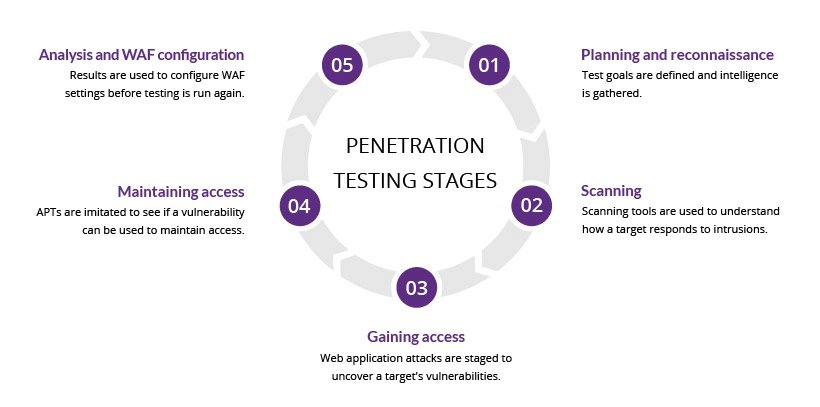

stupně penetračního testování

proces testování pera lze rozdělit do pěti etap.

1., Plánování a průzkum

první etapa zahrnuje:

- Vymezení rozsahu a cíli zkoušky, včetně systémů, které mají být řešeny a zkušební metody mají být použity.

- shromažďování inteligence (např. názvy sítí a domén, poštovní server) pro lepší pochopení toho, jak cíl funguje a jeho potenciální zranitelnosti.

2. Skenování

dalším krokem je pochopit, jak bude cílová aplikace reagovat na různé pokusy o vniknutí., To se obvykle provádí pomocí:

- statická analýza-kontrola kódu aplikace pro odhad způsobu, jakým se chová během běhu. Tyto nástroje mohou skenovat celý kód v jednom průchodu.

- dynamická analýza-kontrola kódu aplikace v běžícím stavu. Jedná se o praktičtější způsob skenování, protože poskytuje zobrazení v reálném čase do výkonu aplikace.

3. Získání přístupu

tato fáze používá útoky webových aplikací, jako je skriptování napříč stránkami, injekce SQL a zadní vrátka, k odhalení zranitelností cíle., Testeři se pak snaží tyto zranitelnosti zneužít, obvykle eskalací oprávnění,krádeží dat, zachycením provozu atd., pochopit škody, které mohou způsobit.

4. Udržování přístupu

cílem této fáze je zjistit, zda lze zranitelnost použít k dosažení trvalé přítomnosti ve využívaném systému— dostatečně dlouho, aby špatný herec získal hloubkový přístup. Cílem je napodobit pokročilé přetrvávající hrozby, které často zůstávají v systému několik měsíců, aby ukradly nejcitlivější data organizace.

5., Analýzu

výsledky penetrační zkoušky jsou pak sestaveny do zprávy podrobně:

- Specifické zranitelnosti, které byly využívány

- Citlivá data, která byla přístupná

- množství času, pero tester byl schopen zůstává v systému nepozorovaně

Tato informace je analyzována bezpečnostní personál, aby pomohl nastavit podniku WAF nastavení a další aplikace bezpečnostních řešení na opravu zranitelností a chránit proti budoucím útokům.,

metody penetračního testování

Externí testování

externí penetrační testy se zaměřují na aktiva společnosti, která jsou viditelná na internetu, např. Cílem je získat přístup a extrahovat cenné údaje.

interní testování

v interním testu tester s přístupem k aplikaci za firewallem simuluje útok škodlivého zasvěcence. To nemusí nutně simulovat nepoctivého zaměstnance., Běžným výchozím scénářem může být zaměstnanec, jehož pověření bylo ukradeno kvůli phishingovému útoku.

Blind testing

při slepém testu je testeru uveden pouze název cíleného podniku. To dává bezpečnostním pracovníkům v reálném čase pohled na to, jak by došlo ke skutečnému napadení aplikací.

dvojitě zaslepené testování

při dvojitě zaslepeném testu nemají bezpečnostní pracovníci předchozí znalosti o simulovaném útoku. Stejně jako v reálném světě, nebudou mít čas na posílení své obrany před pokusem o porušení.,

cílené testování

v tomto scénáři spolupracují tester i bezpečnostní personál a vzájemně se hodnotí jejich pohyby. Jedná se o cenné tréninkové cvičení, které poskytuje bezpečnostnímu týmu zpětnou vazbu v reálném čase z pohledu hackera.

podívejte se, jak vám může Firewall webové aplikace Imperva pomoci s bezpečností webových stránek.

penetrační testování a firewally webových aplikací

penetrační testování a WAF jsou výhradní, přesto vzájemně prospěšná bezpečnostní opatření.,

pro mnoho druhů testování pera (s výjimkou slepých a dvojitě slepých testů) tester pravděpodobně použije data WAF, jako jsou protokoly, k vyhledání a využití slabých míst aplikace.

správci WAF zase mohou těžit z údajů o testování pen. Po dokončení testu lze konfigurace WAF aktualizovat tak, aby byly zabezpečeny proti slabým místům objeveným v testu.

konečně, testování pen splňuje některé požadavky na dodržování předpisů pro postupy bezpečnostního auditu, včetně PCI DSS a SOC 2. Některé standardy, například PCI-DSS 6.,6, lze uspokojit pouze pomocí certifikovaného WAF. To však neznamená, že testování pera není o nic méně užitečné kvůli jeho výše uvedeným výhodám a schopnosti zlepšit se v konfiguracích WAF.