Qué es la prueba de penetración

una prueba de penetración, también conocida como prueba de pluma, es un ciberataque simulado contra su sistema informático para verificar vulnerabilidades explotables. En el contexto de la seguridad de las aplicaciones web, las pruebas de penetración se utilizan comúnmente para aumentar un firewall de aplicaciones web (WAF).

Las pruebas de lápiz pueden implicar el intento de violación de cualquier número de sistemas de aplicación, (p. ej.,, interfaces de protocolo de aplicaciones (API), servidores frontend/backend) para descubrir vulnerabilidades, como entradas no anitizadas que son susceptibles a ataques de inyección de código.

Los Insights proporcionados por la prueba de penetración se pueden utilizar para ajustar sus políticas de seguridad WAF y parchear las vulnerabilidades detectadas.

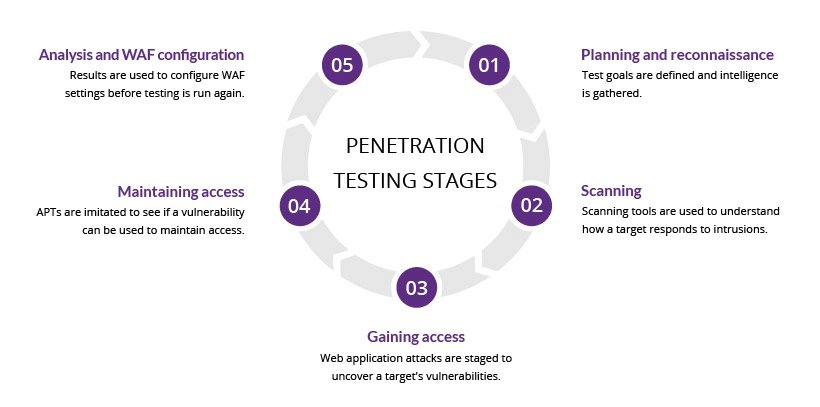

etapas de prueba de penetración

el proceso de prueba de pluma se puede dividir en cinco etapas.

1., Planificación y reconocimiento

la primera etapa consiste en:

- Definir el alcance y los objetivos de una prueba, incluidos los sistemas a abordar y los métodos de prueba a utilizar.

- recopilación de inteligencia (por ejemplo, nombres de red y dominio, servidor de correo) para comprender mejor cómo funciona un destino y sus posibles vulnerabilidades.

2. El siguiente paso es comprender cómo responderá la aplicación de destino a varios intentos de intrusión., Esto se hace típicamente usando:

- análisis estático-inspeccionando el código de una aplicación para estimar la forma en que se comporta mientras se ejecuta. Estas herramientas pueden escanear la totalidad del código en una sola pasada.

- Análisis dinámico: inspección del código de una aplicación en estado de ejecución. Esta es una forma más práctica de escanear, ya que proporciona una vista en tiempo real del rendimiento de una aplicación.

3. Obtener acceso

esta etapa utiliza ataques de aplicaciones web, como secuencias de comandos entre sitios, inyección SQL y puertas traseras, para descubrir las vulnerabilidades de un objetivo., Los probadores luego intentan explotar estas vulnerabilidades, típicamente escalando privilegios,robando datos, interceptando tráfico, etc. para entender el daño que pueden causar.

4. Mantener el acceso

el objetivo de esta etapa es ver si la vulnerabilidad se puede utilizar para lograr una presencia persistente en el sistema explotado, el tiempo suficiente para que un mal actor obtenga acceso en profundidad. La idea es imitar las amenazas persistentes avanzadas, que a menudo permanecen en un sistema durante meses para robar los datos más confidenciales de una organización.

5., Análisis

Los resultados de la prueba de penetración se compilan en un informe que detalla:

- vulnerabilidades específicas que se explotaron

- datos confidenciales a los que se accedió

- La cantidad de tiempo que el probador de lápiz pudo permanecer en el sistema sin ser detectado

Esta información es analizada por el personal de seguridad para ayudar a configurar la configuración de WAF de una empresa y otras soluciones de seguridad de aplicaciones para parchear Vulnerabilidades y proteger contra ataques futuros.,

Métodos de pruebas de penetración

pruebas externas

las pruebas de penetración externas se dirigen a los activos de una empresa que son visibles en internet, por ejemplo, la propia aplicación web, el sitio web de la empresa y los servidores de correo electrónico y nombres de dominio (DNS). El objetivo es obtener acceso y extraer datos valiosos.

pruebas internas

en una prueba interna, un probador con acceso a una aplicación detrás de su firewall simula un ataque de un interno malicioso. Esto no es necesariamente la simulación de un empleado deshonesto., Un escenario de inicio común puede ser un empleado cuyas credenciales fueron robadas debido a un ataque de phishing.

prueba a ciegas

en una prueba a ciegas, a un probador solo se le da el nombre de la empresa a la que se dirige. Esto le da al personal de seguridad una visión en tiempo real de cómo se llevaría a cabo un asalto real a la aplicación.

prueba doble ciego

en una prueba doble ciego, el personal de seguridad no tiene conocimiento previo del ataque simulado. Al igual que en el mundo real, no tendrán tiempo para apuntalar sus defensas antes de un intento de violación.,

pruebas dirigidas

en este escenario, tanto el probador como el personal de seguridad trabajan juntos y se mantienen informados de sus movimientos. Este es un valioso ejercicio de entrenamiento que proporciona a un equipo de seguridad retroalimentación en tiempo real desde el punto de vista de un hacker.

vea cómo Imperva Web Application Firewall puede ayudarlo con la seguridad del sitio web.

las pruebas de penetración y los firewalls de aplicaciones web

Las pruebas de penetración y los WAF son medidas de seguridad exclusivas pero mutuamente beneficiosas.,

para muchos tipos de pruebas de lápiz (con la excepción de pruebas ciegas y doble ciegas), es probable que el probador use datos WAF, como registros, para localizar y explotar los puntos débiles de una aplicación.

a su vez, los administradores de WAF pueden beneficiarse de los datos de pruebas de lápiz. Después de completar una prueba, las configuraciones de WAF se pueden actualizar para protegerse contra los puntos débiles descubiertos en la prueba.

finalmente, pen testing satisface algunos de los requisitos de cumplimiento para los procedimientos de auditoría de seguridad, incluidos PCI DSS y SOC 2. Ciertos estándares, como PCI-DSS 6.,6, puede ser satisfecho solamente con el uso de un WAF certificado. Hacerlo, sin embargo, no hace que las pruebas de lápiz sean menos útiles debido a sus beneficios antes mencionados y su capacidad para mejorar las configuraciones de WAF.