Mikä on levinneisyys testaus

levinneisyys testi, joka tunnetaan myös nimellä kynä testi, on simuloitu cyber hyökkäys vastaan tietokoneen järjestelmä tarkistaa hyödynnettävissä haavoittuvuuksia. Web-sovellusten tietoturvan yhteydessä penetraatiotestausta käytetään yleisesti web-sovelluksen palomuurin (WAF) tehostamiseen.

Kynäntestaukseen voi liittyä minkä tahansa levitysjärjestelmän rikkomisen yritys (esim.,, application protocol rajapinnat (Api), frontend/backend-palvelimia) paljastaa haavoittuvuuksia, kuten parantamattoman tulot, jotka ovat alttiita koodi-injektio-iskut.

Oivalluksia tarjoamia levinneisyys testi voidaan hienosäätää WAF tietoturvapolitiikan ja laastari havaittu haavoittuvuuksia.

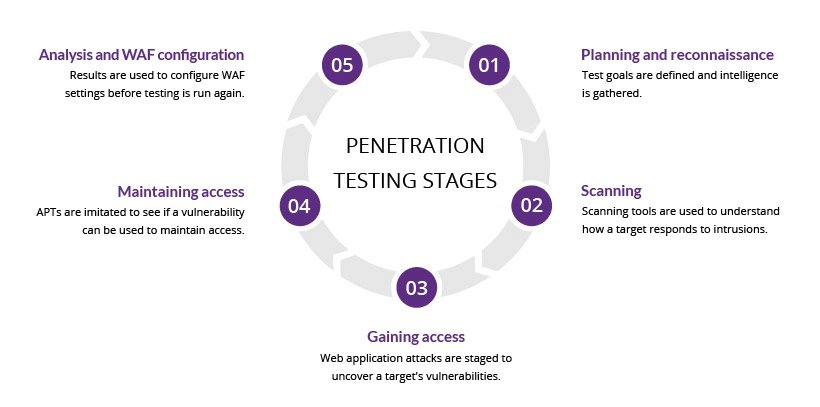

Penetraatiotestausvaiheet

kynän testausprosessi voidaan jakaa viiteen vaiheeseen.

1., Suunnittelu ja tiedustelu

ensimmäisessä vaiheessa määritellään:

- testin laajuus ja tavoitteet, mukaan lukien käsiteltävät järjestelmät ja käytettävät testausmenetelmät.

- kerää tiedustelutietoja (esim.verkko-ja verkkotunnukset, sähköpostipalvelin) ymmärtääkseen paremmin, miten kohde toimii ja sen mahdolliset haavoittuvuudet.

2. Skannaus

seuraava askel on ymmärtää, miten kohdesovellus reagoi erilaisiin tunkeutumisyrityksiin., Tämä tehdään tyypillisesti käyttämällä:

- Static analysis – tarkastamalla sovelluksen koodi, jotta voidaan arvioida, miten se käyttäytyy ajon aikana. Nämä työkalut voivat skannata koodin kokonaisuudessaan yhdellä syötöllä.

- dynaaminen analyysi-sovelluksen koodin tarkastaminen juoksevassa tilassa. Tämä on käytännöllisempi tapa skannata, koska se tarjoaa reaaliaikaisen näkymän sovelluksen suorituskykyyn.

3. Päästä

Tässä vaiheessa käyttää web-sovellus hyökkäyksiä, kuten cross-site scripting, SQL-injektio ja takaovia, paljastaa kohteen haavoittuvuuksia., Testaajat yrittävät sitten hyödyntää näitä haavoittuvuuksia, tyypillisesti laajentamalla etuoikeuksia, varastamalla tietoja, pysäyttämällä liikennettä jne. ymmärtääkseen vahingot, joita he voivat aiheuttaa.

4. Ylläpitää yhteys

tavoitteena tässä vaiheessa on nähdä, jos haavoittuvuus voidaan saavuttaa jatkuva läsnäolo hyödynnetään järjestelmän riittävän pitkä huono näyttelijä saada syvällistä pääsy. Ajatuksena on jäljitellä kehittyneitä pysyviä uhkia, jotka jäävät usein järjestelmään kuukausiksi varastaakseen organisaation arkaluontoisimmat tiedot.

5., Analyysi

tulokset levinneisyys testi sitten kootaan raportti, jossa esitetään yksityiskohtaisesti:

- Erityisiä haavoittuvuuksia, jotka olivat hyväksi

- Arkaluonteisia tietoja, jotka on näytetty

- aikaa kynä testaaja pystyi jäävät järjestelmään huomaamatta

Tämän tiedot on analysoitu jonka ansiosta turvallisuushenkilöstö voi myös auttaa määrittää yrityksen WAF asetuksia ja muita sovellus turvallisuus ratkaisuja patch haavoittuvuuksia ja suojautua tulevia hyökkäyksiä.,

Levinneisyys testaus menetelmät

Ulkoinen testaus

Ulkoinen levinneisyys testit kohde omaisuuden yritys, joka on nähtävissä internetissä, esimerkiksi, web-sovellus itse, yhtiön verkkosivuilla, ja sähköposti ja domain name servers (DNS). Tavoitteena on päästä käsiksi ja poimia arvokasta tietoa.

Sisäinen testaus

sisäinen testi, testaaja, jolla on pääsy sovelluksen takana sen palomuuri simuloi hyökkäys ilkeä insider. Tämä ei välttämättä simuloi huijarityöntekijää., Yleinen lähtökohta voi olla työntekijä, jonka valtakirjat varastettiin tietojenkalasteluhyökkäyksen vuoksi.

Sokkotestaus

sokkotestissä testaajalle annetaan vain kohteena olevan yrityksen nimi. Tämä antaa turvallisuushenkilöstölle reaaliaikaisen selvityksen siitä, miten varsinainen hakuhyökkäys tapahtuisi.

Double-blind testaus

kaksinkertainen sokea testi, turvallisuus henkilöstö ei ole aiempaa tietoa simuloitu hyökkäys. He eivät ehdi puolustautua ennen murtoyritystä.,

Kohdennettu testaus

tässä skenaariossa, sekä testaaja ja turvallisuus henkilöstö toimivat yhdessä ja pitää toisiaan arvioidaan niiden liikkeitä. Tämä on arvokas harjoitus, joka tarjoaa turvallisuuden joukkue reaaliaikaista palautetta hakkerin näkökulmasta.

katso, miten Impervan verkkosovelluksen palomuuri voi auttaa sinua verkkosivujen tietoturvassa.

Levinneisyys testaus ja web-sovellus palomuurit

Levinneisyys testaus ja WAFs ovat yksinomainen, mutta molempia osapuolia hyödyttävää turvatoimia.,

monenlaisia kynä-testaus (lukuun ottamatta sokea ja kaksoissokkotutkimuksessa testit), testaaja on todennäköisesti käyttää WAF: lle tietoja, kuten lokit, paikantaa ja hyödyntää sovelluksen heikot kohdat.

puolestaan WAF: n ylläpitäjät voivat hyötyä kynän testaustiedoista. Kun testi on suoritettu, WAF-kokoonpanot voidaan päivittää varmistumaan testissä havaittuja heikkoja kohtia vastaan.

Lopulta, kynä-testaus täyttää joitakin vaatimukset suojauksen valvonnan menettelyt, mukaan lukien PCI-DSS ja SOC 2. Tietyt standardit, kuten PCI-DSS 6.,6, voidaan tyydyttää vain käyttämällä sertifioitua WAF. Näin ei kuitenkaan tehdä kynä-testaus yhtään vähemmän hyödyllistä, koska sen edellä mainitut hyödyt ja kyky parantaa WAF kokoonpanoissa.