mi a penetrációs tesztelés

a penetrációs teszt, más néven toll teszt, szimulált számítógépes támadás a számítógépes rendszer ellen, hogy ellenőrizze a kihasználható sebezhetőségeket. A webalkalmazások biztonságával összefüggésben a penetrációs tesztelést általában egy webes alkalmazás tűzfalának (WAF) növelésére használják.

a toll tesztelése magában foglalhatja számos alkalmazásrendszer megsértésének kísérletét (pl.,, application protocol interfészek (API-k), frontend/backend szerverek) a sebezhetőségek feltárására, mint például a kódinjekciós támadásokra érzékeny nem digitalizált bemenetek.

a penetrációs teszt által biztosított betekintések felhasználhatók a WAF biztonsági irányelveinek finomhangolására, valamint a feltárt sebezhetőségek javítására.

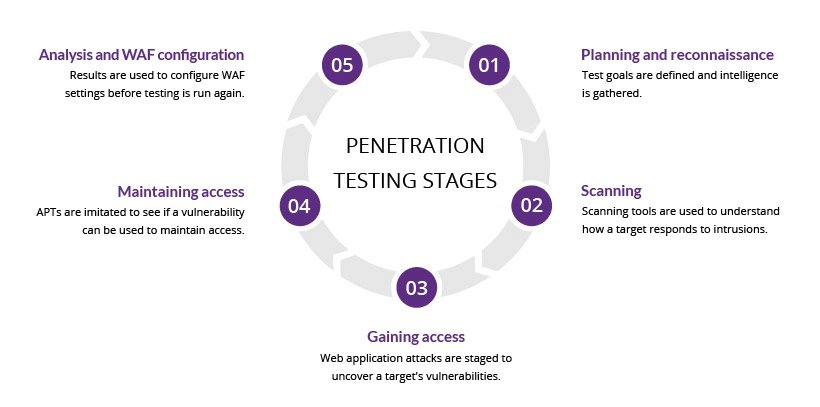

penetrációs vizsgálati szakaszok

a toll tesztelési folyamata öt szakaszra bontható.

1., Tervezés és felderítés

az első szakasz a következőket foglalja magában:

- egy teszt hatókörének és céljainak meghatározása, beleértve a kezelendő rendszereket és az alkalmazandó vizsgálati módszereket.

- intelligencia gyűjtése (pl. hálózati és domain nevek, levelező szerver), hogy jobban megértsük, hogyan működik a cél, valamint annak potenciális sebezhetőségét.

2. Szkennelés

a következő lépés annak megértése, hogy a Célalkalmazás hogyan reagál a különböző behatolási kísérletekre., Ez általában a következőkkel történik:

- statikus analízis-egy alkalmazás kódjának ellenőrzése, hogy megbecsülje, hogyan viselkedik futás közben. Ezek az eszközök egyetlen lépésben beolvashatják a kód teljes részét.

- dinamikus elemzés-egy alkalmazás kódjának ellenőrzése futó állapotban. Ez egy praktikusabb módja a szkennelésnek, mivel valós idejű képet nyújt az alkalmazás teljesítményéről.

3. Hozzáférés megszerzése

ebben a szakaszban használ webalkalmazás támadások, mint például a cross-site scripting, SQL injection and backdoors, hogy feltárja a cél sebezhetőségét., A tesztelők ezután megpróbálják kihasználni ezeket a sebezhetőségeket, általában a jogosultságok fokozásával, az adatok ellopásával, a forgalom elfogásával stb., hogy megértsük az általuk okozott károkat.

4. Hozzáférés fenntartása

ennek a szakasznak az a célja, hogy megnézze, használható— e a sebezhetőség a kizsákmányolt rendszerben való tartós jelenlét elérésére-elég hosszú ahhoz, hogy egy rossz szereplő mélyreható hozzáférést szerezzen. Az ötlet az, hogy utánozzák a fejlett tartós fenyegetéseket, amelyek gyakran hónapokig maradnak egy rendszerben, hogy ellopják a szervezet legérzékenyebb adatait.

5., Elemzés

az eredmények A penetráció teszt akkor összeállított egy jelentést, amely részletezi:

- Egyedi biztonsági rések, amelyek kihasználják

- Érzékeny adatok elérhető

- az időt, A toll teszter képes volt arra, hogy továbbra is a rendszer észrevétlenül

Ez az információ által elemzett biztonsági személyzet segít beállítani egy vállalkozás WAF-nak beállítások, majd a többi alkalmazás biztonsági megoldások javítás réseket, véd a jövő támadások.,

penetrációs tesztelési módszerek

külső tesztelés

a külső penetrációs tesztek az interneten látható vállalat eszközeit célozzák meg, például magát a webalkalmazást, a cég weboldalát, valamint az e-mail és domain névszervereket (DNS). A cél az értékes adatokhoz való hozzáférés és azok kinyerése.

belső tesztelés

egy belső tesztben a tűzfal mögött lévő alkalmazáshoz való hozzáféréssel rendelkező tesztelő szimulálja a rosszindulatú bennfentes támadását. Ez nem feltétlenül szimulálja a gazember alkalmazott., Egy közös kiindulási forgatókönyv lehet olyan alkalmazott, akinek hitelesítő adatait adathalász támadás miatt ellopták.

Blind testing

egy vak tesztben a tesztelő csak a megcélzott vállalkozás nevét kapja. Ez ad a biztonsági személyzet egy valós idejű pillantást, hogy egy tényleges alkalmazás támadás kerül sor.

kettős vak tesztelés

kettős vak teszt során a biztonsági személyzetnek nincs előzetes ismerete a szimulált támadásról. Mint a Való Világban, nekik sem lesz idejük a védekezésükre, mielőtt megkísérelnék megsérteni.,

célzott tesztelés

ebben a forgatókönyvben mind a tesztelő, mind a biztonsági személyzet együtt dolgozik, és folyamatosan értékeli egymás mozgását. Ez egy értékes képzési gyakorlat, amely valós idejű visszajelzést ad egy biztonsági csapatnak a hacker szempontjából.

nézze meg, hogyan segíthet az Imperva webalkalmazás tűzfala a weboldal biztonságában.

penetrációs tesztelés és webalkalmazás tűzfalak

a penetrációs tesztelés és a WAF-ek kizárólagosak, ugyanakkor kölcsönösen előnyös biztonsági intézkedések.,

sokféle tollvizsgálathoz (a vak és kettős vak tesztek kivételével) a tesztelő valószínűleg WAF-adatokat, például naplókat használ az alkalmazás gyenge pontjainak megtalálásához és kihasználásához.

viszont a WAF adminisztrátorok részesülhetnek a toll tesztelési adataiból. A teszt befejezése után a WAF konfigurációk frissíthetők a tesztben felfedezett gyenge pontok ellen.

végül a pen tesztelése kielégíti a biztonsági ellenőrzési eljárásokra vonatkozó megfelelőségi követelmények egy részét, beleértve a PCI DSS-t és a SOC 2-t is. Bizonyos szabványok, mint például a PCI-DSS 6.,6, Csak hitelesített WAF használatával lehet elégedett. Ez azonban nem teszi kevésbé hasznossá a toll tesztelését a fent említett előnyök és a WAF konfigurációk javításának képessége miatt.