Hva er penetration testing

En penetrasjon tester, også kjent som en penn test, er en simulert cyber angrep mot datamaskinen din for å se etter utnyttbare sårbarheter. I forbindelse med web-applikasjon sikkerhet, penetration testing er vanligvis brukes til å forsterke en web-applikasjon brannmur (WAF).

Penn testing kan innebære forsøk på brudd av en rekke program systems, (f.eks.,, application protocol grensesnitt (Api-er), frontend/backend-servere) for å avdekke sårbarheter, for eksempel unsanitized innganger som er mottakelige for å kode injeksjon angrep.

Innsikt gitt av penetrasjon tester kan brukes til å finjustere din WAF retningslinjer for sikkerhet og patch oppdaget sikkerhetsproblemer.

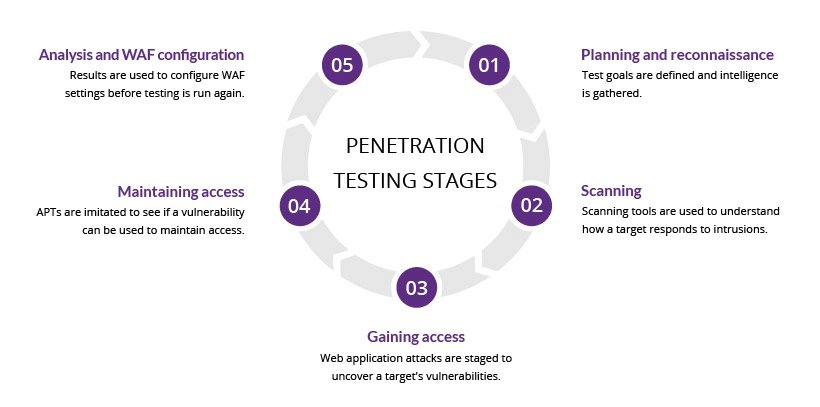

Penetration testing stadier

penn testing prosessen kan deles inn i fem stadier.

1., Planlegging og rekognosering

Den første fasen innebærer:

- Definere omfang og mål for en test, inkludert systemer for å tas opp og teste metoder for å brukes.

- Gathering intelligence (f.eks., nettverk og domenenavn, e-post server) for å bedre forstå hvordan et mål fungerer og dets potensielle sikkerhetsbruddene.

2. Skanning

neste trinn er å forstå hvordan mål-programmet vil svare til ulike forsøk på inntrenging., Dette gjøres vanligvis ved å bruke:

- Statisk analyse – Inspeksjon en søknad kode til å anslå den måten den oppfører seg mens du kjører. Disse verktøyene kan skanne hele koden i en enkel passering.

- Dynamisk analyse – Inspeksjon et program koden i en løpende tilstand. Dette er en mer praktisk måte for å skanne, da det gir en real-time syn inn i en programmets ytelse.

3. Få Tilgang

Dette stadiet bruker web-programmet for angrep, for eksempel cross-site scripting, SQL-injeksjon, og bakdører, for å avdekke et mål er sikkerhetsproblemer., Testere deretter prøve og utnytte disse sikkerhetsproblemene, typisk ved eskalerende privilegier, stjele data, for å fange opp trafikk, etc. for å forstå den skaden de kan forårsake.

4. Å opprettholde tilgang

målet med denne fasen er å se om sikkerhetsproblemet kan brukes til å oppnå en vedvarende tilstedeværelse i å utnytte systemet— som er lang nok for en dårlig skuespiller til å få i-dybden-tilgang. Ideen er å etterligne avanserte vedvarende trusler, som ofte forblir i et system for måneder for å stjele en organisasjon som er mest sensitive data.

5., Analyse

resultatene av penetrasjon tester blir deretter samlet i en rapport med detaljert informasjon om:

- Spesifikke sårbarheter som ble utnyttet

- Sensitive data som var tilgjengelig

- mengden av tid pennen tester var i stand til å forbli i systemet ubemerket

Denne informasjonen er analysert av sikkerhetspersonell å bidra til å konfigurere en virksomhets WAF innstillinger og annen applikasjon sikkerhetsløsninger til patch sikkerhetsproblemene, og for å beskytte mot fremtidige angrep.,

Penetration testing metoder

Ekstern testing

Ekstern penetrasjon tester mål eiendeler i et selskap som er synlig på internett, for eksempel, web-applikasjonen i seg selv, selskapets hjemmeside og e-post og domene navnetjenere (DNS). Målet er å få tilgang og utvinne verdifulle data.

Intern testing

I en intern test, tester med tilgang til et program, bak sin brannmur simulerer et angrep av skadelige insider. Dette er ikke nødvendigvis simulere et falskt ansatt., Et felles utgangspunkt scenario kan være en ansatt som legitimasjon ble stjålet på grunn av et phishing-angrep.

Blind testing

I en blind test, tester er bare gitt navnet av foretaket som blir målrettet. Dette gir sikkerhet for personell som er en real-time se på hvordan en faktisk programmet angrep vil finne sted.

Double-blind testing

I en dobbel blind test, sikkerhetspersonell har ingen forkunnskaper av den simulerte angrep. Som i den virkelige verden, at de ikke har noen tid til å demme opp sitt forsvar før et forsøk på brudd.,

Målrettet testing

I dette scenariet, både tester og sikkerhetspersonell, samarbeide og holde hverandre, avgrenset av deres bevegelser. Dette er en verdifull øvelse som gir en security team med real-time tilbakemelding fra en hacker ‘ s point of view.

Se hvordan Imperva Web Application Firewall kan hjelpe deg med nettstedet sikkerhet.

Penetration testing, og web-applikasjon brannmurer

Penetration testing og WAFs er eksklusivt, men gjensidig fordelaktig sikkerhetstiltak.,

For mange typer penn testing (med unntak av blinde og doble blindtester), tester er sannsynlig å bruke WAF data, for eksempel logger, til å finne og utnytte et program er svake punkter.

I sin tur WAF-administratorer kan dra nytte av penn testing data. Etter at en test er fullført, WAF-konfigurasjoner kan bli oppdatert for å sikre mot svake punkter oppdaget i testen.

til Slutt, penn testing tilfredsstiller noen av compliance-krav til sikkerhet revisjon prosedyrer, inkludert PCI DSS og SOC 2. Visse standarder, som for eksempel PCI-DSS-6.,6, kan være fornøyd bare gjennom bruk av en sertifisert WAF. Gjør det imidlertid ikke gjøre penn testing noe mindre nyttig på grunn av sin tidligere nevnte fordelene og evnen til å forbedre seg på WAF-konfigurasjoner.