in dit artikel laten we u zien hoe u vergrendelingsgebeurtenissen voor gebruikersaccounts bijhoudt op Active Directory-domeincontrollers, bepaalt vanaf welke computer en programmeert u het account constant vergrendeld is. Om een account lockout bron te vinden kunt u gebruik maken van de Windows security log, PowerShell scripts, of de MSFT Account Lockout en Management Tool (Lockoutstatus.,exe)

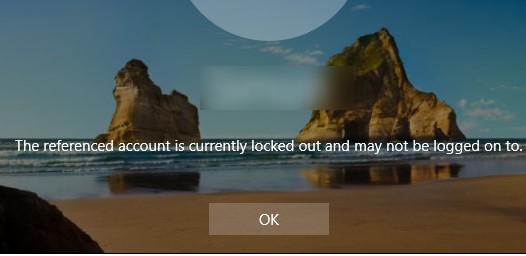

het account waarnaar wordt verwezen is momenteel vergrendeld en kan niet worden aangemeld bij

het beveiligingsbeleid van het domeinaccount in de meeste organisaties vereist verplichte Active Directory-gebruikersaccountvergrendeling als het slechte wachtwoord meerdere keren achter elkaar is ingevoerd. Meestal wordt het account door de domeincontroller gedurende enkele minuten (5-30) vergrendeld, gedurende welke de gebruiker zich niet kan aanmelden bij het AD-domein. Na enige tijd (ingesteld door domeinbeveiligingsbeleid) wordt het gebruikersaccount automatisch ontgrendeld., Tijdelijke AD account lockout vermindert het risico van brute force aanvallen op ad gebruikersaccounts.

als het gebruikersaccount in het domein is vergrendeld, verschijnt er een waarschuwing wanneer u probeert in te loggen bij Windows:

Hoe controleer ik of een gebruikersaccount is vergrendeld?,

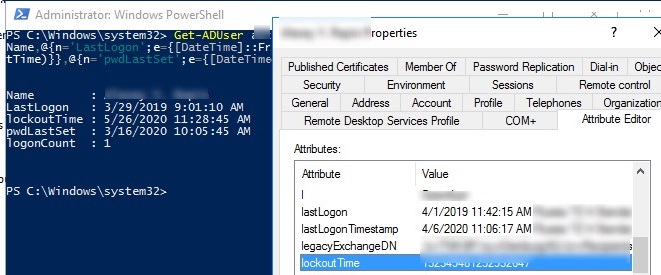

u kunt controleren of het account is vergrendeld in de grafische console van ADUC of met behulp van de cmdlet Get-ADUser uit de Active Directory-module voor PowerShell:

Get-ADUser -Identity jsmith -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

het account is nu vergrendeld en kan niet worden gebruikt voor authenticatie in het domein (LOCKEDOUT = True).,

u kunt alle momenteel vergrendelde accounts in een domein weergeven met behulp van de cmdlet Search-Adacount:

Search-ADAccount -lockedout

u kunt het account handmatig ontgrendelen met behulp van de aduc-console en zonder te wachten tot het automatisch wordt ontgrendeld. Zoek het gebruikersaccount, klik met de rechtermuisknop en selecteer Eigenschappen. Ga naar het tabblad Account en vink het vakje account ontgrendelen aan. Dit account is momenteel uitgesloten op deze Active Directory-domeincontroller. Klik op OK.,v>

U kunt ook meteen het ontgrendelen van uw account met behulp van het volgende PowerShell commando uit:

Get-ADUser -Identity jsmith | Unlock-ADAccount

U kunt de account lockout tijd, het aantal mislukte wachtwoord pogingen, de tijd van de laatste succesvolle aanmelding in de account-eigenschappen in de ADUC console (op de Attribute Editor tab) of via PowerShell:

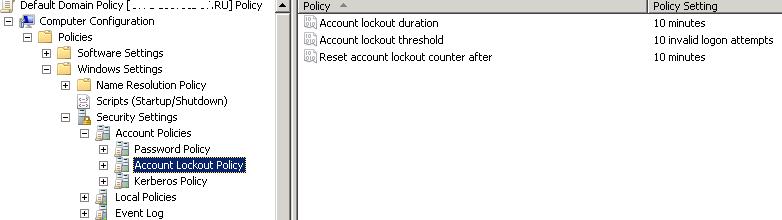

accountvergrendelingsbeleid in Active Directory domain

Het accountvergrendelingsbeleid meestal in de Default Domain Policy voor het hele domein met de console groepsbeleidsbeheer.,MSc snap-in. Het benodigde beleid kan worden gevonden in Computerconfiguratie -> Windows-instellingen- > beveiligingsinstellingen- > Accountbeleid – > accountvergrendelingsbeleid., Dit zijn de volgende beleidsregels:

- Account lockout drempel is het aantal pogingen om het slechte wachtwoord in te voeren totdat het account is vergrendeld;

- duur van de Account lockout gedurende hoe lang het account wordt vergrendeld (na deze tijd zal het slot automatisch worden verwijderd);

- Reset account lockout teller na is de tijd om de teller van de mislukte autorisatiepogingen te resetten.,

de gevallen waarin de gebruiker het wachtwoord vergeet en de account lockout zelf veroorzaakt, komen vaak voor. Als de gebruiker onlangs het wachtwoord heeft gewijzigd en het is vergeten, kunt u het opnieuw instellen. Maar in sommige gevallen, de account lockout gebeurt zonder enige duidelijke reden. Dat wil zeggen gebruiker verklaart dat hij nooit een fout gemaakt bij het invoeren van een wachtwoord, maar zijn account om een of andere reden was vergrendeld. De beheerder kan het account handmatig ontgrendelen door de gebruiker verzoek, maar na een tijdje de situatie kan herhalen.,

om het probleem van de gebruiker op te lossen, moet de beheerder uitzoeken van welke computer en programma het gebruikersaccount in Active Directory is vergrendeld.

Aanmeldingscontrolebeleid voor domeincontrollers

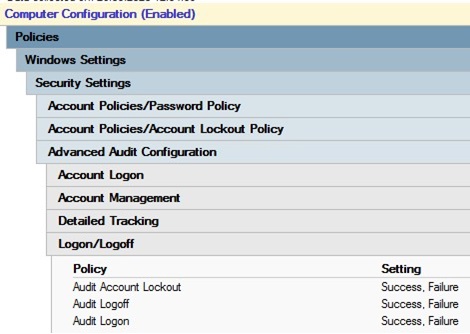

om vergrendelingsgebeurtenissen voor accounts in de logboeken van domeincontrollers in te schakelen, moet u het volgende controlebeleid voor uw domeincontrollers inschakelen., Ga naar het GPO sectie Configuratie van de Computer -> Beleid -> Windows-Instellingen -> Security Settings -> Advanced Audit Policy -> Aanmelden/Afmelden en schakel de volgende beleidsregels:

- Audit Account Lockout

- Audit Aanmelding

- Audit Afmelden

De eenvoudigste manier om dit beleid is door de console groepsbeleidsbeheer.msc-console door het standaard Domeincontrollerbeleid te bewerken of door het standaarddomeinbeleid op het volledige domeinniveau te gebruiken.,

Account Lockout Event ID 4740

Allereerst moet een beheerder uitzoeken van welke computer of server slechte wachtwoordpogingen optreden en verder gaan met account lockouts.

als de domeincontroller die het dichtst bij de gebruiker staat bepaalt dat de gebruiker probeert in te loggen met ongeldige referenties, wordt de authenticatie-Aanvraag doorgestuurd naar de DC met de FSMO-rol van de PDC-emulator (deze specifieke DC is verantwoordelijk voor het verwerken van accountvergrendelingen). Als authenticatie faalt op de PDC, reageert het op de eerste DC dat authenticatie niet mogelijk is., Als het aantal mislukte verificatieprocedures de voor het domein ingestelde waarde in het beleid voor accountvergrendelingsdrempel overschrijdt, wordt het gebruikersaccount tijdelijk vergrendeld.