Wat is penetratietest

een penetratietest, ook bekend als een pen test, is een gesimuleerde cyberaanval op uw computersysteem om te controleren op exploiteerbare kwetsbaarheden. In de context van webapplicatie beveiliging, penetratie testen wordt vaak gebruikt om een webapplicatie firewall (WAF) te vergroten.

het testen van de Pen kan gepaard gaan met pogingen tot inbreuk op een aantal toepassingssystemen (bijv., API ‘ s (application protocol interfaces), frontend/backend servers) om kwetsbaarheden op te sporen, zoals niet-geanitiseerde ingangen die vatbaar zijn voor aanvallen met code-injectie.

inzichten uit de penetratietest kunnen worden gebruikt om uw WAF beveiligingsbeleid en patch gedetecteerde kwetsbaarheden te verfijnen.

Penetratietestfasen

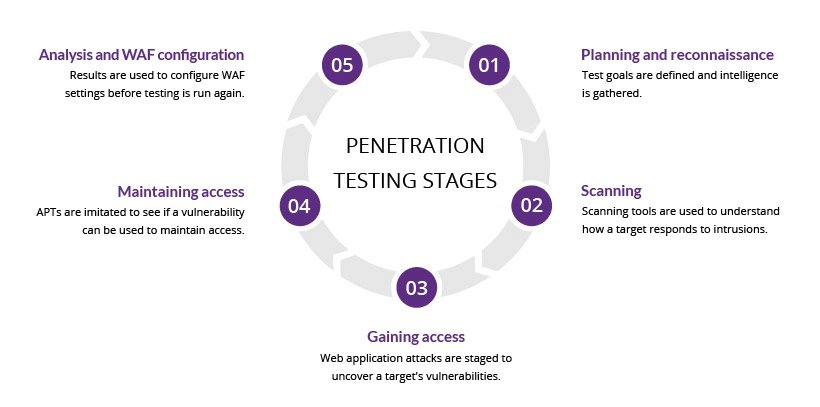

het pentestproces kan in vijf fasen worden onderverdeeld.

1., Planning en verkenning

De eerste fase omvat:

- Het definiëren van het toepassingsgebied en de doelstellingen van een test, met inbegrip van de te onderzoeken systemen en de te gebruiken testmethoden.

- het verzamelen van informatie (bijvoorbeeld netwerk-en domeinnamen, mailserver) om beter te begrijpen hoe een doel werkt en zijn potentiële kwetsbaarheden.

2. Scanning

De volgende stap is om te begrijpen hoe de doeltoepassing zal reageren op verschillende inbraakpogingen., Dit wordt meestal gedaan met behulp van:

- statische analyse-het inspecteren van de code van een toepassing om in te schatten hoe het zich gedraagt tijdens het draaien. Deze tools kunnen het geheel van de code in een enkele pas scannen.

- dynamische analyse-inspecteren van de code van een toepassing in een draaiende toestand. Dit is een meer praktische manier van scannen, want het biedt een real-time uitzicht op de prestaties van een toepassing.

3. Het verkrijgen van toegang

Deze fase maakt gebruik van webapplicatie aanvallen, zoals cross-site scripting, SQL injectie en backdoors, om kwetsbaarheden van een doel te ontdekken., Testers proberen dan deze kwetsbaarheden te exploiteren, meestal door privileges te escaleren, gegevens te stelen, verkeer te onderscheppen, enz. om de schade te begrijpen die ze kunnen veroorzaken.

4. Het doel van deze fase is om te zien of de kwetsbaarheid kan worden gebruikt om een blijvende aanwezigheid in het uitgebuite systeem te bereiken— lang genoeg voor een slechte actor om diepgaande toegang te krijgen. Het idee is om geavanceerde persistente bedreigingen te imiteren, die vaak maanden in een systeem blijven om de meest gevoelige gegevens van een organisatie te stelen.

5., Analyse

de resultaten van de penetratietest worden vervolgens gecompileerd in een rapport met de volgende details:

- specifieke kwetsbaarheden die werden benut

- gevoelige gegevens die werden benaderd

- de tijd dat de pen tester onopgemerkt in het systeem kon blijven

deze informatie wordt geanalyseerd door beveiligingspersoneel om te helpen bij het configureren van de WAF-instellingen van een onderneming en andere beveiligingsoplossingen voor toepassingen om kwetsbaarheden te patchen en te beschermen tegen toekomstige aanvallen.,

Penetratietestmethoden

externe tests

externe penetratietests zijn gericht op de activa van een bedrijf die zichtbaar zijn op het internet, bijvoorbeeld de webtoepassing zelf, de bedrijfswebsite en e-mail-en domain name servers (DNS). Het doel is om toegang te krijgen en waardevolle gegevens te extraheren.

Interne test

in een interne test simuleert een tester met toegang tot een toepassing achter zijn firewall een aanval door een kwaadaardige insider. Dit is niet per se het simuleren van een schurkenstaat werknemer., Een veel voorkomende start scenario kan een werknemer wiens referenties werden gestolen als gevolg van een phishing-aanval.

Blind testing

bij een blind test krijgt een tester alleen de naam van de onderneming die het doelwit is. Dit geeft beveiligingspersoneel een real-time kijken naar hoe een daadwerkelijke aanvraag aanval zou plaatsvinden.

dubbelblinde test

bij een dubbelblinde test hebben beveiligingspersoneel geen voorkennis van de gesimuleerde aanval. Net als in de echte wereld, hebben ze geen tijd om hun verdediging te versterken voor een poging tot inbraak.,

doelgerichte tests

In dit scenario werken zowel de tester als het beveiligingspersoneel samen en houden zij elkaar op de hoogte van hun bewegingen. Dit is een waardevolle trainingsoefening die een beveiligingsteam voorziet van real-time feedback vanuit het oogpunt van een hacker.

bekijk hoe Imperva Web Application Firewall u kan helpen met websitebeveiliging.

penetratietest en webapplicatie firewalls

penetratietest en WAF ‘ s zijn exclusieve, maar wederzijds voordelige beveiligingsmaatregelen.,

voor veel soorten pen testen (met uitzondering van blind en dubbelblind testen), zal de tester waarschijnlijk WAF-gegevens gebruiken, zoals logs, om zwakke plekken van een toepassing te lokaliseren en te exploiteren.

op hun beurt kunnen WAF-beheerders profiteren van pen-testgegevens. Nadat een test is voltooid, kunnen WAF-configuraties worden bijgewerkt om te beveiligen tegen de zwakke plekken die in de test zijn ontdekt.

ten slotte voldoet de pen-test aan een aantal van de nalevingseisen voor beveiligingsprocedures, waaronder PCI DSS en SOC 2. Bepaalde standaarden, zoals PCI-DSS 6.,6, kunnen slechts door het gebruik van een gecertificeerde WAF worden tevredengesteld. Door dit te doen, echter, maakt pen testen niet minder nuttig vanwege de bovengenoemde voordelen en het vermogen om te verbeteren op WAF configuraties.