Was ist Penetrationstest

Ein Penetrationstest, auch Pen-Test genannt, ist ein simulierter Cyberangriff auf Ihr Computersystem, um nach ausnutzbaren Schwachstellen zu suchen. Im Kontext der Webanwendungssicherheit werden Penetrationstests häufig verwendet, um eine Web Application Firewall (WAF) zu erweitern.

Pen-Tests können den Versuch beinhalten, eine beliebige Anzahl von Anwendungssystemen zu verletzen (z.,, Application Protocol Interfaces (APIs), Frontend/Backend-Server), um Schwachstellen aufzudecken, z. B. nicht initialisierte Eingaben, die anfällig für Code-Injection-Angriffe sind.

Insights, die durch den Penetrationstest bereitgestellt werden, können verwendet werden, um Ihre WAF-Sicherheitsrichtlinien zu optimieren und erkannte Schwachstellen zu patchen.

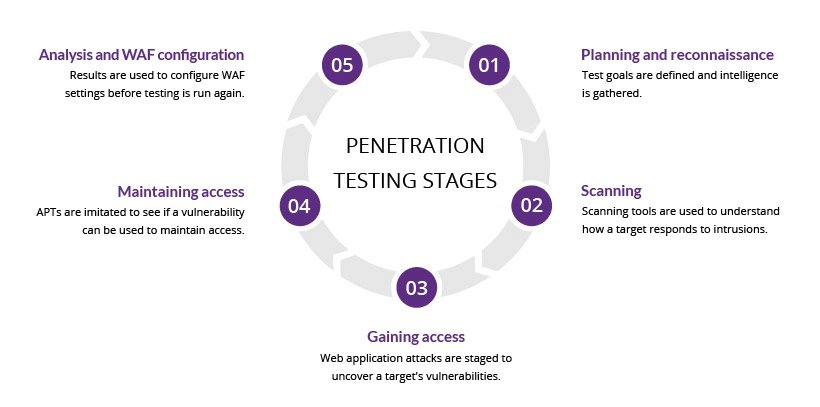

Penetrationsteststufen

Der Pen-Testprozess kann in fünf Stufen unterteilt werden.

1., Planung und Aufklärung

Die erste Stufe beinhaltet:

- Definition des Umfangs und der Ziele eines Tests, einschließlich der anzuwendenden Systeme und der anzuwendenden Testmethoden.

- Sammeln von Informationen (z. B. Netzwerk – und Domänennamen, Mailserver), um besser zu verstehen, wie ein Ziel funktioniert und welche potenziellen Schwachstellen es hat.

2. Scannen

Der nächste Schritt ist zu verstehen, wie die Zielanwendung auf verschiedene Einbruchsversuche reagieren., Dies geschieht normalerweise mit:

- Statische Analyse-Überprüfung des Codes einer Anwendung, um das Verhalten während der Ausführung abzuschätzen. Diese Tools können den gesamten Code in einem einzigen Durchgang scannen.

- Dynamische Analyse-Überprüfung des Codes einer Anwendung in einem laufenden Zustand. Dies ist eine praktischere Art des Scannens, da es eine Echtzeit-Ansicht in die Leistung einer Anwendung bietet.

3. Zugriff erhalten

In dieser Phase werden Webanwendungsangriffe wie Cross-Site-Scripting, SQL-Injection und Backdoors verwendet, um die Schwachstellen eines Ziels aufzudecken., Tester versuchen dann, diese Sicherheitsanfälligkeiten auszunutzen, in der Regel durch Eskalieren von Berechtigungen, Stehlen von Daten, Abfangen von Datenverkehr usw., um den Schaden zu verstehen, den sie verursachen können.

4. Aufrechterhaltung des Zugriffs

Das Ziel dieser Phase ist es zu sehen, ob die Sicherheitsanfälligkeit verwendet werden kann, um eine dauerhafte Präsenz im ausgenutzten System zu erreichen— lange genug für einen schlechten Akteur, um einen eingehenden Zugriff zu erhalten. Die Idee ist, fortgeschrittene persistente Bedrohungen nachzuahmen, die oft monatelang in einem System verbleiben, um die sensibelsten Daten eines Unternehmens zu stehlen.

5., Analyse

Die Ergebnisse des Penetrationstests werden dann in einem Bericht detailliert zusammengestellt:

- Spezifische Schwachstellen, die ausgenutzt wurden

- Sensible Daten, auf die zugegriffen wurde

- Die Zeit, die der Pen-Tester im System unerkannt bleiben konnte

Diese Informationen werden vom Sicherheitspersonal analysiert, um die WAF-Einstellungen eines Unternehmens und andere Anwendungssicherheitslösungen zum Patchen von Schwachstellen und zum Schutz vor zukünftigen Angriffen zu konfigurieren.,

Penetrationstestmethoden

Externe Tests

Externe Penetrationstests zielen auf die Assets eines Unternehmens ab, die im Internet sichtbar sind, z. B. die Webanwendung selbst, die Unternehmenswebsite sowie E-Mail-und Domainnamenserver (DNS). Ziel ist es, Zugang zu erhalten und wertvolle Daten zu extrahieren.

Internes Testen

In einem internen Test simuliert ein Tester mit Zugriff auf eine Anwendung hinter seiner Firewall einen Angriff eines böswilligen Insiders. Dies simuliert nicht unbedingt einen Schurkenangestellten., Ein häufiges Startszenario kann ein Mitarbeiter sein, dessen Anmeldeinformationen aufgrund eines Phishing-Angriffs gestohlen wurden.

Blindtest

In einem Blindtest erhält ein Tester nur den Namen des Unternehmens, auf das er abzielt. Dies gibt Sicherheitspersonal einen Echtzeit-Blick in, wie eine tatsächliche Anwendung Angriff stattfinden würde.

Doppelblindprüfung

In einem Doppelblindtest haben Sicherheitspersonal keine Vorkenntnisse über den simulierten Angriff. Wie in der realen Welt haben sie keine Zeit, ihre Verteidigung vor einem versuchten Verstoß zu stärken.,

Gezielte Tests

In diesem Szenario arbeiten Tester und Sicherheitspersonal zusammen und halten sich gegenseitig über ihre Bewegungen auf dem Laufenden. Dies ist eine wertvolle Trainingsübung, die einem Sicherheitsteam aus Sicht eines Hackers Echtzeit-Feedback bietet.

Sehen Sie, wie Imperva Web Application Firewall Ihnen bei der Website-Sicherheit helfen kann.

Penetrationstests und Firewalls für Webanwendungen

Penetrationstests und WAFs sind exklusive, aber für beide Seiten vorteilhafte Sicherheitsmaßnahmen.,

Bei vielen Arten von Stifttests (mit Ausnahme von Blind-und Doppelblindtests) verwendet der Tester wahrscheinlich WAF-Daten wie Protokolle, um die Schwachstellen einer Anwendung zu lokalisieren und auszunutzen.

WAF-Administratoren können wiederum von Pen-Testdaten profitieren. Nach Abschluss eines Tests können WAF-Konfigurationen aktualisiert werden, um sich gegen die im Test entdeckten Schwachstellen zu schützen.

Schließlich erfüllt Pen-Tests einige der Compliance-Anforderungen für Sicherheitsüberprüfungsverfahren, einschließlich PCI DSS und SOC 2. Bestimmte standards, wie PCI-DSS 6.,6, kann nur durch die Verwendung eines zertifizierten WAF erfüllt werden. Dies macht Pen-Tests jedoch aufgrund der oben genannten Vorteile und der Fähigkeit, WAF-Konfigurationen zu verbessern, nicht weniger nützlich.