i den här artikeln visar vi dig hur du spårar användarkontolåsningshändelser på Active Directory-domänkontrollanter, bestämmer från vilken dator och program kontot ständigt är låst. För att hitta ett konto lockout källa kan du använda Windows säkerhetslogg, PowerShell skript, eller MSFT konto Lockout och hanteringsverktyg (Lockoutstatus.,exe)

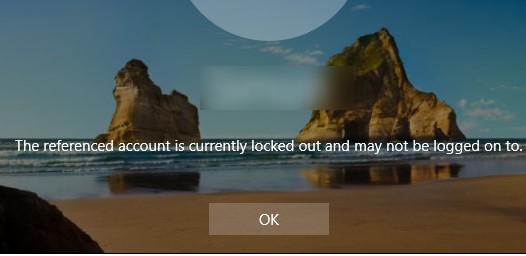

det refererade kontot är för närvarande låst och kanske inte är inloggat på

säkerhetspolicyn för domänkontot i de flesta organisationer kräver obligatorisk låsning av användarkontot för Active Directory om det dåliga lösenordet har angetts flera gånger i rad. Vanligtvis låses kontot av domänkontrollanten i flera minuter (5-30), under vilken användaren inte kan logga in på ANNONSDOMÄNEN. Efter en tid (inställd av domänsäkerhetspolicy) låses användarkontot automatiskt upp., Tillfällig låsning av annonskonto minskar risken för brute force-attacker mot AD-användarkonton.

om användarkontot i domänen är låst visas en varning när du försöker logga in i Windows:

Hur kontrollerar du om ett användarkonto är låst?,

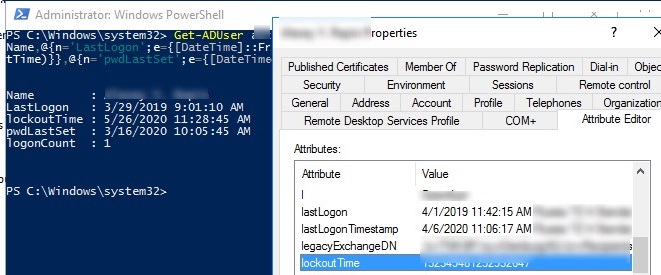

Du kan verifiera att kontot är låst i ADUC: s grafiska konsol eller Med hjälp av Get-ADUser cmdlet från Active Directory-modulen för PowerShell:

Get-ADUser -Identity jsmith -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

kontot är nu låst och kan inte användas.användas för autentisering i domänen (Lockedout = True).,

Du kan lista alla konton som för närvarande är låsta på en domän med hjälp av cmdlet Search-ADAccount:

Search-ADAccount -lockedout

Du kan låsa upp kontot manuellt genom att använda ADUC-konsolen och utan att vänta tills det låses upp automatiskt. Hitta användarkontot, högerklicka och välj Egenskaper. Gå till fliken Konto och markera rutan Lås upp konto. Det här kontot är för närvarande låst på den här Active Directory-domänkontrollanten. Klicka på OK.,v>

Du kan också omedelbart låsa upp ditt konto med hjälp av följande PowerShell-kommando:

Get-ADUser -Identity jsmith | Unlock-ADAccount

Du kan kontrollera kontolåsningstiden, antalet misslyckade lösenordsförsök, tiden för den senaste framgångsrika inloggningen i kontoegenskaperna i ADUC-konsolen (på fliken Attributredigerare) eller använda PowerShell:

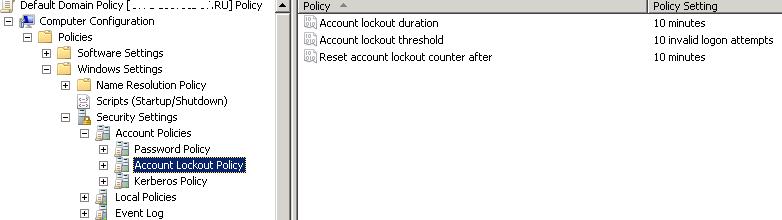

Kontolåsningspolicyer i Active Directory-domänen

kontolåsningspolicyerna anges vanligtvis i standarddomänpolicyn för hela domänen med hjälp av GPMC.,msc snap-in. De nödvändiga policyerna finns i Datorkonfiguration- > Windows-Inställningar- > säkerhetsinställningar- > Kontopolicy – > Kontolåsningspolicy., Dessa är följande policyer:

- konto lockout tröskel är antalet försök att ange det dåliga lösenordet tills kontot är låst;

- konto lockout varaktighet hur länge kontot kommer att låsas(efter denna tid låset kommer att tas bort automatiskt);

- Återställ konto lockout räknare efter är det dags att återställa räknaren för misslyckade auktoriseringsförsök.,

de fall då användaren glömmer lösenordet och gör att kontolåsningen själva sker ganska ofta. Om användaren nyligen har ändrat lösenordet och glömt det kan du återställa det. Men i vissa fall sker kontolåsningen utan någon uppenbar anledning. Dvs. användaren förklarar att han aldrig gjorde ett misstag när han skrev in ett lösenord, men hans konto av någon anledning var låst. Administratören kan låsa upp kontot manuellt av användarbegäran, men efter ett tag kan situationen upprepas.,

för att lösa användarens problem måste administratören hitta vilken dator och programmera användarkontot i Active Directory som var låst från.

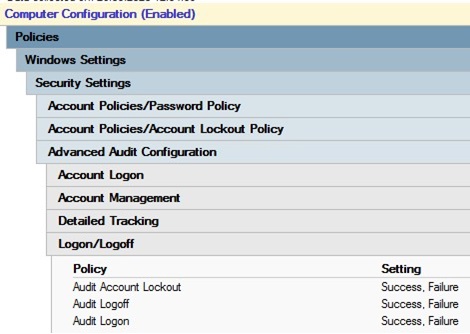

Inloggningsrevisionspolicyer för domänkontrollanter

för att aktivera kontolåsningshändelser i domänkontrollantloggarna måste du aktivera följande granskningspolicyer för domänkontrollanterna., Gå till GPO-sektionen Datorkonfiguration- > policyer- > Windows-Inställningar- > säkerhetsinställningar – > avancerad revisionspolicy – > inloggning/utloggning och aktivera följande policyer:

- audit account lockout

- audit logon

- audit logoff

det enklaste sättet att aktivera denna policy är genom GPMC.msc console genom att redigera Standardprincipen för domänkontrollant, eller genom att använda Standarddomänpolicyn på hela domännivå.,

account Lockout Event ID 4740

först och främst måste en administratör ta reda på från vilken dator eller server som uppstår dåliga lösenordsförsök och går vidare till kontolåsningar.

om domänkontrollanten närmast användaren bestämmer att användaren försöker logga in med ogiltiga autentiseringsuppgifter, omdirigerar den autentiseringsbegäran till DC med PDC-emulatorns FSMO-Roll (den här DC ansvarar för att hantera kontolås). Om autentisering misslyckas på PDC svarar den på den första DC att autentisering inte är möjlig., Om antalet misslyckade autentiseringar överstiger det värde som angetts för domänen i kontolåsningströskelpolicyn låses användarkontot tillfälligt.