Vad är penetrationstest

ett penetrationstest, även känt som ett penntest, är en simulerad cyberattack mot ditt datorsystem för att kontrollera exploaterbara sårbarheter. I samband med webbapplikationssäkerhet används penetrationstestning ofta för att öka en webbapplikationsbrandvägg (WAF).

penntestning kan innebära försök att bryta mot valfritt antal applikationssystem (t. ex.,, application protocol interfaces (APIs), frontend/backend-servrar) för att avslöja sårbarheter, såsom oanmälda ingångar som är mottagliga för kodinjektionsattacker.

insikter som tillhandahålls av penetrationstestet kan användas för att finjustera dina WAF-säkerhetspolicyer och patchupptäckta sårbarheter.

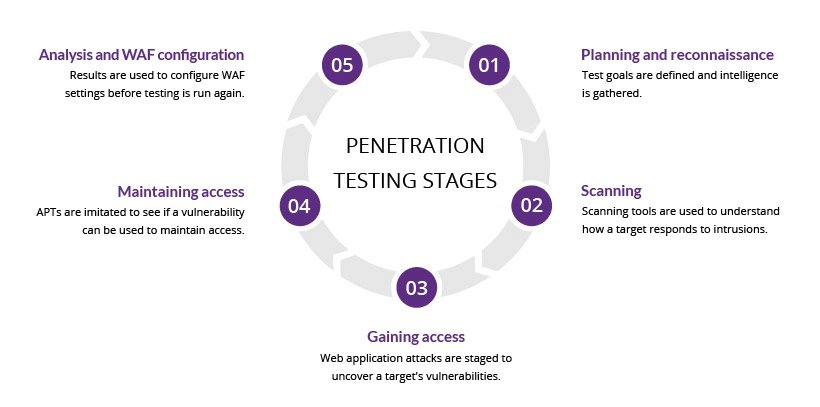

Penetrationsteststeg

penntestprocessen kan delas upp i fem steg.

1., Planering och rekognosering

det första steget innebär:

- definiera omfattningen och målen för ett test, inklusive de system som ska behandlas och de testmetoder som ska användas.

- samla intelligens (t.ex. nätverks-och domännamn, e-postserver) för att bättre förstå hur ett mål fungerar och dess potentiella sårbarheter.

2. Skanna

Nästa steg är att förstå hur målprogrammet kommer att svara på olika intrångsförsök., Detta görs vanligtvis med:

- statisk analys – inspektera en applikations kod för att uppskatta hur den beter sig under körning. Dessa verktyg kan skanna hela koden i ett enda pass.

- dynamisk analys – inspektera en applikations kod i ett löpande tillstånd. Detta är ett mer praktiskt sätt att skanna, eftersom det ger en realtidsvy till en applikations prestanda.

3. Att få tillgång

i detta skede används webbapplikationsattacker, såsom cross-site scripting, SQL injection och bakdörrar, för att avslöja ett mål sårbarheter., Testare försöker sedan utnyttja dessa sårbarheter, vanligtvis genom att eskalera privilegier, stjäla data, avlyssna trafik etc., för att förstå den skada de kan orsaka.

4. Att upprätthålla åtkomst

målet med detta stadium är att se om sårbarheten kan användas för att uppnå en bestående närvaro i det exploaterade systemet— tillräckligt länge för att en dålig aktör ska få djupgående åtkomst. Tanken är att imitera avancerade ihållande hot, som ofta finns kvar i ett system i månader för att stjäla en organisations mest känsliga data.

5., Analys

resultaten av penetrationstestet sammanställs sedan i en rapport som beskriver:

- specifika sårbarheter som exploaterades

- känsliga data som var åtkomliga

- hur lång tid pen-testaren kunde förbli i systemet oupptäckt

denna information analyseras av säkerhetspersonal för att hjälpa till att konfigurera ett företags WAF-inställningar och andra applikationssäkerhetslösningar för att patcha sårbarheter och skydda mot framtida attacker.,

Penetrationstestmetoder

extern testning

externa penetrationstester riktar sig till tillgångarna hos ett företag som är synligt på internet, t.ex. webbapplikationen själv, företagets webbplats och e-post-och domännamnsservrar (DNS). Målet är att få tillgång till och extrahera värdefulla data.

intern testning

i ett internt test simulerar en tester med tillgång till ett program bakom brandväggen en attack av en skadlig insider. Detta är inte nödvändigtvis simulera en skurk anställd., Ett vanligt startscenario kan vara en anställd vars referenser stals på grund av en phishing attack.

Blind testning

i ett blindtest får en testare endast namnet på det företag som är inriktat. Detta ger säkerhetspersonalen en realtids titt på hur en verklig ansökan misshandel skulle ske.

dubbelblind testning

i ett dubbelblint test har säkerhetspersonal ingen tidigare kunskap om den simulerade attacken. Som i den verkliga världen, de kommer inte att ha någon tid att stötta upp sitt försvar innan ett försök brott.,

målinriktad testning

i detta scenario arbetar både testare och säkerhetspersonal tillsammans och håller varandra bedömda av sina rörelser. Detta är en värdefull träningsövning som ger ett säkerhetsteam med realtidsåterkoppling från en hackers synvinkel.

se hur Imperva Web Application Firewall kan hjälpa dig med webbplatsens säkerhet.

penetrationstest och webbapplikationer brandväggar

penetrationstest och WAFs är exklusiva, men ändå ömsesidigt fördelaktiga säkerhetsåtgärder.,

För många typer av penntestning (med undantag för blinda och dubbelblinda test) kommer testaren sannolikt att använda WAF-data, till exempel loggar, för att lokalisera och utnyttja en applikations svaga fläckar.

i sin tur kan WAF-administratörer dra nytta av penntestdata. När ett test är klart kan WAF-konfigurationer uppdateras för att säkra mot de svaga punkterna som upptäckts i testet.

slutligen uppfyller penntestningen några av kraven för säkerhetsrevisionsförfaranden, inklusive PCI DSS och SOC 2. Vissa standarder, såsom PCI-DSS 6.,6, kan endast uppfyllas genom användning av en certifierad WAF. Att göra det gör dock inte penntestning mindre användbar på grund av dess ovan nämnda fördelar och förmåga att förbättra WAF-konfigurationer.