Lassen Sie uns in diesem Kapitel ausführlich über symmetrische und asymmetrische Kryptographie diskutieren.

Symmetrische Kryptographie

Bei diesem Typ verwendet der Verschlüsselungs-und Entschlüsselungsprozess denselben Schlüssel. Es wird auch als geheime Schlüsselkryptographie bezeichnet. Die Hauptmerkmale der symmetrischen Kryptographie sind wie folgt –

- Es ist einfacher und schneller.,

- Die beiden Parteien tauschen den Schlüssel sicher aus.

Nachteil

Der Hauptnachteil der symmetrischen Kryptographie besteht darin, dass die Nachricht leicht geändert werden kann, wenn der Schlüssel an den Eindringling gelangt, und dies wird als Risikofaktor angesehen.

Data Encryption Standard (DES)

Der beliebteste symmetrische Schlüsselalgorithmus ist Data Encryption Standard (DES) und Python enthält ein Paket, das die Logik hinter dem DES-Algorithmus enthält.,

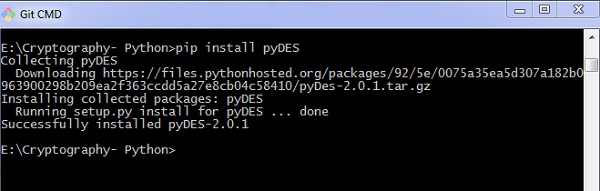

Installation

Der Befehl zur Installation von DES-Paket-pyDEN in Python lautet –

pip install pyDES

Die einfache Programmimplementierung des Algorithmus ist wie folgt −

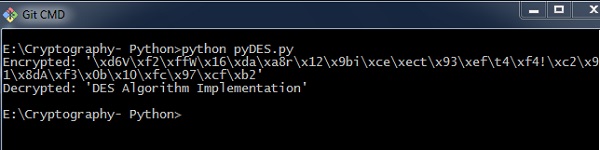

Es ruft die Variable padmode auf, die alle Pakete gemäß der Implementierung des Algorithmus abruft und der Verschlüsselung und Entschlüsselung in einer bestimmten Weise folgt.

Ausgabe

Sie können die folgende Ausgabe als Ergebnis des oben angegebenen Codes sehen –

Asymmetrische Kryptographie

Es wird auch als Public-Key-Kryptographie bezeichnet., Es funktioniert in umgekehrter Weise der symmetrischen Kryptographie. Dies bedeutet, dass zwei Schlüssel erforderlich sind: einer für die Verschlüsselung und der andere für die Entschlüsselung. Der öffentliche Schlüssel wird zum Verschlüsseln und der private Schlüssel zum Entschlüsseln verwendet.

Nachteil

- Aufgrund seiner Schlüssellänge trägt es zu einer geringeren Verschlüsselungsgeschwindigkeit bei.

- Schlüsselverwaltung ist entscheidend.,

Der folgende Programmcode in Python veranschaulicht die Funktionsweise der asymmetrischen Kryptographie unter Verwendung des RSA −Algorithmus und dessen Implementierung −

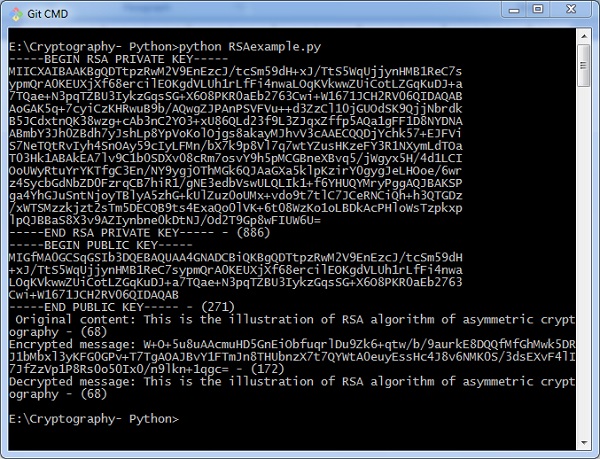

Ausgabe

Sie finden die folgende Ausgabe, wenn Sie den oben angegebenen Code ausführen –