Hvad er penetrationstest

en penetrationstest, også kendt som en pen-test, er et simuleret cyberangreb mod dit computersystem for at kontrollere, om der kan udnyttes sårbarheder. I forbindelse med securityebapplikationssikkerhed bruges penetrationstest ofte til at øge en fireebapplikations fire .all (.af).

pen-test kan involvere forsøg på overtrædelse af et hvilket som helst antal applikationssystemer (f. eks.,, application protocol interfaces (API ‘ er), frontend/backend-servere) for at afdække sårbarheder, såsom usanitiserede indgange, der er modtagelige for kodeinjektionsangreb.

indsigt fra penetrationstesten kan bruges til at finjustere dine securityaf-sikkerhedspolitikker og patch-registrerede sårbarheder.

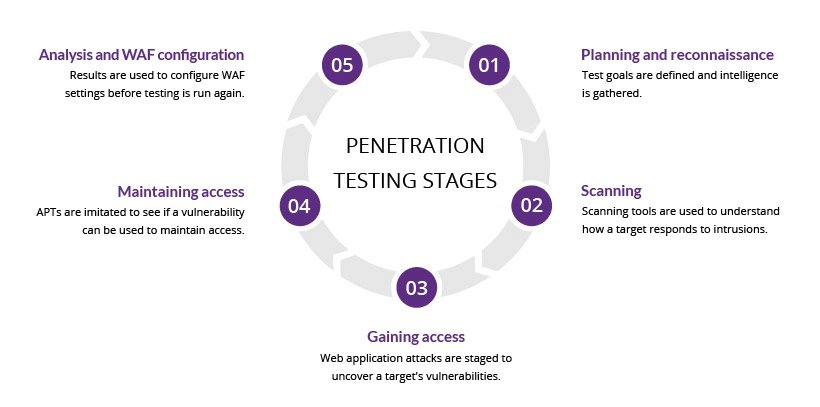

Penetrationstestfaser

pen-testprocessen kan opdeles i fem faser.

1., Planlægning og rekognoscering

Den første fase involverer:

- definere omfanget og målene for en test, herunder de systemer, der skal adresseres, og de testmetoder, der skal anvendes.netværk og domænenavne, mailserver) for bedre at forstå, hvordan et mål fungerer og dets potentielle sårbarheder.

2. Scanning

det næste trin er at forstå, hvordan målprogrammet vil reagere på forskellige indbrudsforsøg., Dette gøres typisk ved hjælp af:

- statisk analyse – inspektion af en applikations kode for at estimere, hvordan den opfører sig, mens den kører. Disse værktøjer kan scanne hele koden i et enkelt pass.dynamisk analyse-inspektion en ansøgning kode i en kørende tilstand. Dette er en mere praktisk måde at scanne på, da det giver et realtidsvisning af en applikations ydeevne.

3. At få adgang

denne fase bruger attacksebapplikationsangreb, såsom scripting på tværs af siteebsteder, s .l-injektion og bagdøre, for at afsløre et måls sårbarheder., Testere forsøger derefter at udnytte disse sårbarheder, typisk ved at eskalere privilegier, stjæle data, opfange trafik osv., for at forstå den skade, de kan forårsage.

4. Opretholdelse af adgang

målet med denne fase er at se, om sårbarheden kan bruges til at opnå en vedvarende tilstedeværelse i det udnyttede system— længe nok til, at en dårlig skuespiller får dybdegående adgang. Ideen er at efterligne avancerede vedvarende trusler, som ofte forbliver i et system i flere måneder for at stjæle en organisations mest følsomme data.

5., Analyse

resultatet af penetration test er så samlet i en rapport, der beskriver:

- Særlige sårbarhed, der blev udnyttet

- Følsomme data, der var tilgængelige

- mængden af tid, pen tester var i stand til at forblive i systemet uden at blive opdaget

Denne information er analyseret af security personale til at hjælpe dig med at konfigurere virksomhedens WAF indstillinger og andre application security-løsninger for at lappe sårbarheder og beskytte mod fremtidige angreb.,

Penetrationstestmetoder

ekstern test

eksterne penetrationstests er målrettet mod aktiverne i et firma, der er synlige på internettet, f.eks. selve webebapplikationen, virksomhedens websiteebsted og e-mail-og domænenavnservere (DNS). Målet er at få adgang og udtrække værdifulde data.

intern test

i en intern test simulerer en tester med adgang til en applikation bag sin fire .all et angreb fra en ondsindet insider. Dette er ikke nødvendigvis simulerer en slyngelstat medarbejder., Et almindeligt startscenarie kan være en medarbejder, hvis legitimationsoplysninger blev stjålet på grund af et phishing-angreb.

blindtest

i en blindtest får en tester kun navnet på den virksomhed, der målrettes. Dette giver sikkerhedspersonale en real-time se på, hvordan en egentlig ansøgning overfald ville finde sted.

dobbeltblind test

i en dobbeltblind test har sikkerhedspersonale ingen forudgående viden om det simulerede angreb. Som i den virkelige verden har de ikke tid til at afstive deres forsvar før et forsøg på brud.,

målrettet test

i dette scenario arbejder både testeren og sikkerhedspersonalet sammen og holder hinanden vurderet over deres bevægelser. Dette er en værdifuld træning øvelse, der giver et sikkerhedsteam med real-time feedback fra en hacker synspunkt.

se, hvordan Imperva Fireeb Application fire .all kan hjælpe dig med websiteebsite sikkerhed.

penetrationstest og fire .alls til fireebapplikationer

penetrationstest og Penetrationaf ‘ er er eksklusive, men alligevel gensidigt fordelagtige sikkerhedsforanstaltninger.,

for mange slags pen-test (med undtagelse af blinde og dobbeltblinde test) vil testeren sandsynligvis bruge dataaf-data, såsom logfiler, til at lokalisere og udnytte en applikations svage pletter.

til gengæld kan administratorsaf-administratorer drage fordel af pen-testdata. Når en test er afsluttet, kan configuaf-konfigurationer opdateres for at sikre sig mod de svage pletter, der blev opdaget i testen.

endelig opfylder pen-test nogle af overholdelseskravene til sikkerhedsrevisionsprocedurer, herunder PCI DSS og SOC 2. Visse standarder, såsom PCI-DSS 6.,6, kan kun opfyldes ved hjælp af en certificeret .af. Gør det dog ikke pen-test mindre nyttigt på grund af dets ovennævnte fordele og evne til at forbedre configuaf-konfigurationer.