i denne artikel viser vi dig, hvordan du sporer begivenheder til lockout af brugerkontoer på Active Directory-domænecontrollere, bestemmer fra hvilken computer og program kontoen konstant er låst. Med henblik på at finde en konto lockout kilde, kan du bruge Windows security log, PowerShell-scripts, eller MSFT Konto Lockout og Management Tool (Lockoutstatus.,e .e)

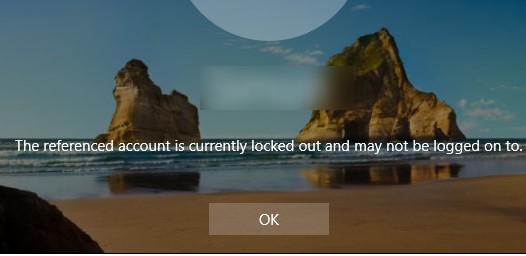

den refererede konto er i øjeblikket låst ude og er muligvis ikke logget på

domænekontoens sikkerhedspolitik i de fleste organisationer kræver obligatorisk Active Directory-brugerkonto-lockout, hvis den dårlige adgangskode er indtastet flere gange i træk. Normalt er kontoen låst af domænecontrolleren i flere minutter (5-30), hvor brugeren ikke kan logge ind på ANNONCEDOMÆNET. Efter nogen tid (indstillet efter domænesikkerhedspolitik) låses brugerkontoen automatisk op., Midlertidig annonce konto lockout reducerer risikoen for brute force angreb til AD brugerkonti.

hvis brugerkontoen i domænet er låst ude, vises en advarsel, når du forsøger at logge ind på Windowsindo .s:

Sådan kontrolleres, om en brugerkonto er låst?,

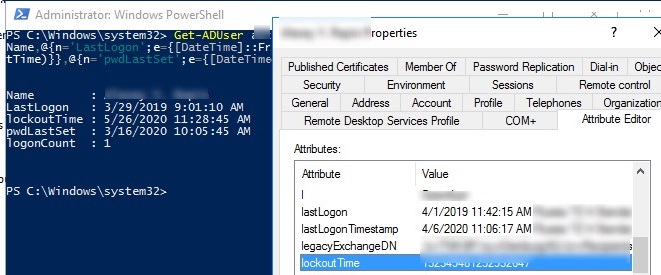

Du kan bekræfte, at kontoen er låst i aduc grafiske konsol eller ved hjælp af Get-ADUser cmdlet fra Active Directory-modulet til Po Powerershell:

Get-ADUser -Identity jsmith -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

kontoen er nu låst og kan ikke bruges til godkendelse i domænet (lockedout = true).,

Du kan liste alle i øjeblikket er låst konti i et domæne ved hjælp af Søg-ADAccount cmdlet:

Search-ADAccount -lockedout

Du kan låse kontoen manuelt ved hjælp ADUC konsol og uden at vente, indtil det er låst op automatisk. Find brugerkontoen, højreklik og vælg Egenskaber. Gå til fanen Konto, og marker afkrydsningsfeltet Lås konto op. Denne konto er i øjeblikket låst ud på denne Active Directory-domænecontroller. Klik på OK.,v>

Du kan også straks låse din konto ved hjælp af følgende PowerShell-kommando:

Get-ADUser -Identity jsmith | Unlock-ADAccount

Du kan kontrollere den konto lockout-tid, antallet af mislykkede password forsøg, tidspunktet for den sidste logger på kontoen egenskaber i ADUC konsol (på Attribute Editor-tab) eller ved hjælp af PowerShell:

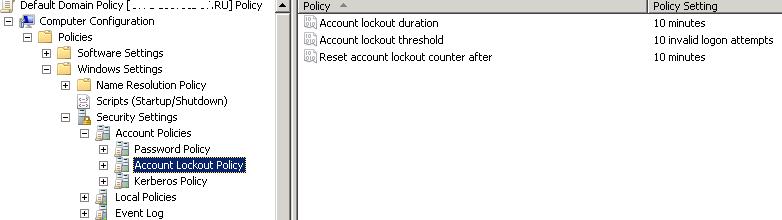

Konto Lockout Politikker i Active Directory-domæne

Den konto, lockout politikker er normalt indstillet på standarddomænepolitik for hele domænet bruge gpmc.,msc snap-in. De nødvendige politikker findes i Computerkonfiguration – > Windowsindo .s-indstillinger- > sikkerhedsindstillinger- > konto politik – > konto Lockout politik., Dette er følgende politikker:

- account lockout threshold er antallet af forsøg på at indtaste den dårlige adgangskode, indtil kontoen er låst;

- konto lockout varighed for hvor længe kontoen vil blive låst (efter dette tidspunkt låsen vil blive fjernet automatisk);

- Nulstil konto lockout counter efter er tiden til at nulstille tælleren for de mislykkede godkendelsesforsøg.,

de tilfælde, hvor brugeren glemmer adgangskoden og forårsager, at kontoen lockout selv forekommer ret ofte. Hvis brugeren for nylig har ændret adgangskoden og glemt den, kan du nulstille den. Men i nogle tilfælde sker kontolåsningen uden nogen åbenbar grund. Dvs. bruger erklærer, at han aldrig har begået en fejl ved indtastning af en adgangskode, men hans konto af en eller anden grund var låst. Administratoren kan låse kontoen manuelt op af brugeranmodningen, men efter et stykke tid kan situationen gentage sig.,

for at løse brugerens problem skal administratoren finde ud af, hvilken computer og program brugerkontoen i Active Directory blev låst fra.

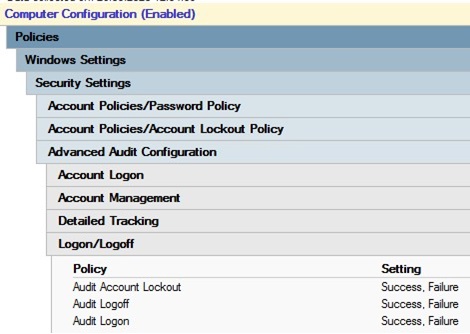

Logon revision politikker for domænecontrollere

for at aktivere konto lockout begivenheder i domænecontrolleren logs, skal du aktivere følgende revision politikker for dine domænecontrollere., Gå til GPO-afsnittet Computerkonfiguration- > politikker- > Windowsindo computers-indstillinger- > sikkerhedsindstillinger – > avanceret revisionspolitik – > avanceret revisionspolitik – > logon/logoff og aktiver følgende politikker:

- audit account lockout

- audit logon

- audit logoff

den nemmeste måde at aktivere denne politik på er gennem gpmc.msc konsol ved at redigere standard domænecontroller politik, eller ved at bruge standard Domænepolitik på hele domæneniveau.,

konto Lockout Event ID 4740

først og fremmest skal en administrator finde ud af, hvilken computer eller server der forekommer dårlige adgangskodeforsøg og går videre med kontolåsning.

hvis domænecontrolleren tættest på brugeren bestemmer, at brugeren forsøger at logge ind med ugyldige legitimationsoplysninger, omdirigerer den godkendelsesanmodningen til DC med PDC-emulator FSMO-rollen (netop denne DC er ansvarlig for behandling af kontolåse). Hvis godkendelse mislykkes på PDC, reagerer den på den første DC, at godkendelse ikke er mulig., Hvis antallet af mislykkede autentificeringer overstiger den værdi, der er indstillet for domænet i politikken for spærring af Kontotærsklen, låses brugerkontoen midlertidigt.