O que é o teste de penetração

um teste de penetração, também conhecido como teste da caneta, é um ataque cibernético simulado contra o seu sistema informático para verificar as vulnerabilidades exploráveis. No contexto da segurança da aplicação web, o teste de penetração é comumente usado para aumentar uma firewall de aplicação web (WAF).o teste da caneta pode envolver a tentativa de violação de qualquer número de sistemas de Aplicação, (ex.,, application protocol interfaces( APIs), frontend/backend servers) para descobrir vulnerabilidades, tais como entradas não-selecionadas que são suscetíveis a ataques de injeção de código.

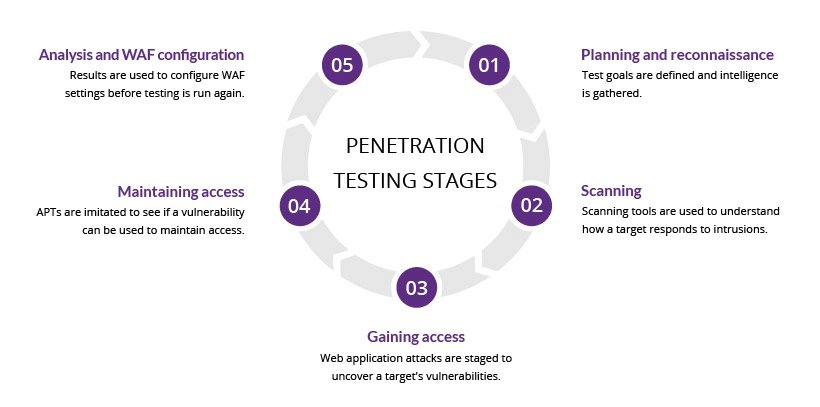

Insights fornecidos pelo teste de penetração podem ser usados para afinar as suas políticas de segurança WAF e corrigir vulnerabilidades detectadas.o processo de ensaio da caneta pode ser dividido em cinco fases.

1., Planning and reconnaissance the first stage involves:

- Defining the scope and goals of a test, including the systems to be addressed and the testing methods to be used.

- recolha de informações (por exemplo, nomes de rede e domínio, servidor de correio) para compreender melhor como funciona um alvo e as suas potenciais vulnerabilidades.

2. Scaning

O próximo passo é entender como o aplicativo alvo irá responder a várias tentativas de intrusão., Isto é tipicamente feito usando:

- análise estática-inspecionando o código de uma aplicação para estimar a forma como ela se comporta durante a execução. Estas ferramentas podem digitalizar a totalidade do código em um único passo.análise dinâmica-inspecionando o código de uma aplicação em um estado em execução. Esta é uma forma mais prática de digitalização, uma vez que fornece uma visão em tempo real sobre o desempenho de uma aplicação.

3. Gaining Access

This stage uses web application attacks, such as cross-site scripting, SQL injection and backdoors, to discover a target’s vulnerabilities., Testadores então tentam explorar essas vulnerabilidades, tipicamente aumentando privilégios, roubando dados, interceptando tráfego, etc. para compreender os danos que podem causar.4. Manter o acesso

O objetivo deste estágio é ver se a vulnerabilidade pode ser usada para alcançar uma presença persistente no sistema explorado— o tempo suficiente para um mau ator ganhar acesso em profundidade. A idéia é imitar ameaças persistentes avançadas, que muitas vezes permanecem em um sistema por meses, a fim de roubar os dados mais sensíveis de uma organização.5., Análise

Os resultados do teste de penetração, em seguida, são compiladas em um relatório detalhando:

- vulnerabilidades Específicas que foram exploradas

- dados Sensíveis que foi acessado

- A quantidade de tempo que o pen tester foi capaz de permanecer em que o sistema não detectado

Esta informação é analisada pela equipe de segurança para ajudar a configurar de uma empresa junto a WAF configurações e outras aplicações de soluções de segurança para correção de vulnerabilidades e proteção contra futuros ataques.,

Métodos de teste de penetração

testes externos

testes de penetração externa visam os ativos de uma empresa que são visíveis na internet, por exemplo, a própria aplicação web, o site da empresa, e servidores de E-mail e nome de domínio (DNS). O objetivo é obter acesso e extrair dados valiosos.

teste interno

em um teste interno, um testador com acesso a uma aplicação por trás de sua firewall simula um ataque de um intruso malicioso. Isto não é necessariamente simular um empregado desonesto., Um cenário de partida comum pode ser um empregado cujas credenciais foram roubadas devido a um ataque de phishing.

ensaio cego

num ensaio cego, um testador só é dado o nome da empresa que está a ser alvo. Isso dá ao pessoal de segurança um olhar em tempo real sobre como um ataque de aplicação real ocorreria.o pessoal de segurança não tem conhecimento prévio do ataque simulado. Como no mundo real, eles não terão tempo para reforçar as suas defesas antes de uma tentativa de invasão.,neste cenário, tanto o testador como o pessoal de segurança trabalham em conjunto e mantêm-se mutuamente informados sobre os seus movimentos. Este é um exercício de treinamento valioso que fornece a uma equipe de segurança com feedback em tempo real do ponto de vista de um hacker.

veja como o Firewall da aplicação web da Imperva pode ajudá-lo com a segurança do site.os testes de penetração e os testes de penetração da aplicação web e os testes de penetração e os WAFs são exclusivos, mas mutuamente benéficos.,

para muitos tipos de testes de caneta (com exceção de testes cegos e duplos cegos), o testador é provável que use dados WAF, tais como logs, para localizar e explorar os pontos fracos de uma aplicação.por sua vez, os administradores da WAF podem beneficiar dos dados de teste da caneta. Depois que um teste é concluído, configurações WAF podem ser atualizadas para proteger contra os pontos fracos descobertos no teste.por último, os testes com canetas satisfazem alguns dos Requisitos de Conformidade dos procedimentos de auditoria de segurança, incluindo os DSS PCI e SOC 2. Certas normas, como o PCI-DSS 6.,6, só pode ser satisfeito através da utilização de um WAF certificado. Fazê-lo, no entanto, não torna o teste de Caneta menos útil devido aos seus benefícios acima mencionados e capacidade de melhorar as configurações do WAF.